Как соответствовать 152 ФЗ о персональных данных?

Общий порядок обработки персональных данных установлен федеральным законом № 152-ФЗ от 27.07.2006 «О персональных данных». О нём мы рассказали в нашей предыдущей статье «В чём суть закона».

Этот порядок конкретизирован и детализирован в постановлении Правительства Российской Федерации № 1119 от 01.11.2012 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

Кто обеспечивает защиту данных?

Согласно указанному постановлению Правительства № 1119, безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает эти данные, или лицо, осуществляющее обработку этих данных по поручению оператора на основании заключённого с этим лицом договора.

Что защищать и от чего?

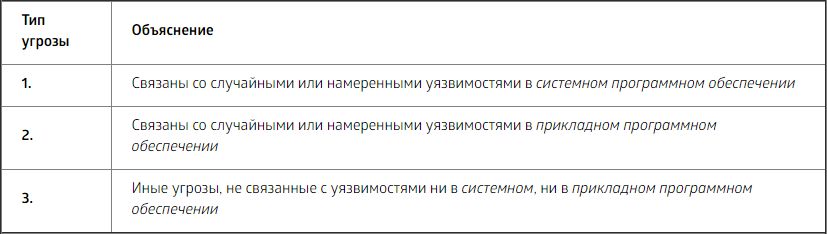

В постановлении Правительства определены три типа угроз и четыре уровня защищённости персональных данных.

Под угрозами Правительство понимает совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение этих данных, а также иные неправомерные действия.

Как защищать?

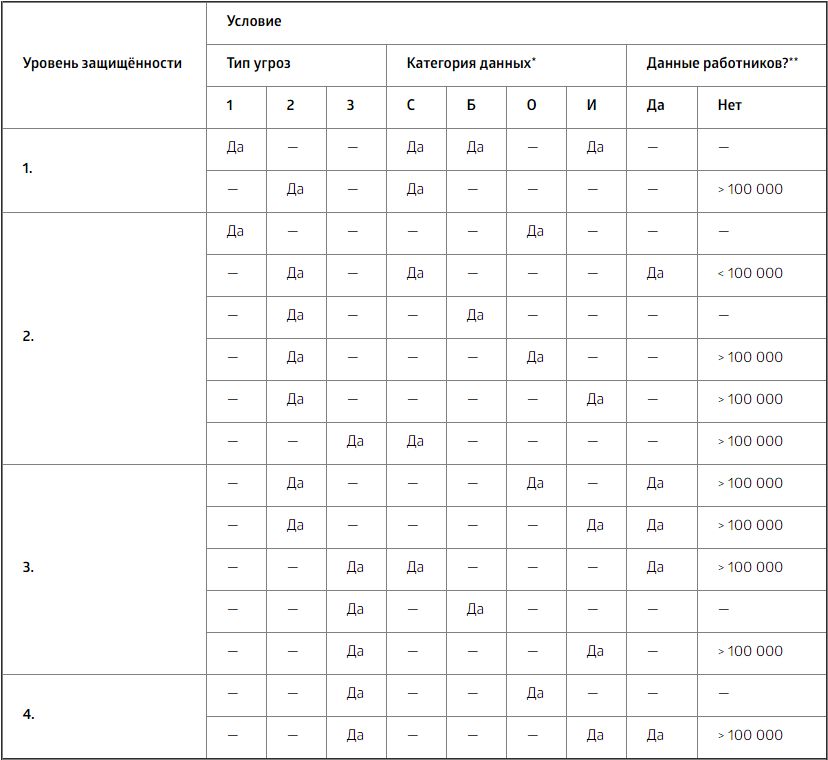

КЛАССИФИКАЦИЯ УРОВНЕЙ ЗАЩИТЫ

В следующей таблице, составленной по содержанию постановления, указаны условия, по которым должен быть обеспечен тот или иной уровень защищённости персональное информации.

* «С» — специальные; «Б» — биометрические; «О» — общедоступные; «И» — иные.** Относятся ли данные к работникам оператора или нет? Если — нет, имеет значение общее число частных лиц, данные о которых содержатся в информационной системе.

Специальные персональные данные: сведения о расовой, национальной принадлежности, политических взглядах, религиозных или философских убеждениях, состоянии здоровья, интимной жизни.

Биометрические персональные данные: сведения о физиологических и биологических особенностях человека, на основании которых можно установить его личность.

Общедоступные персональные данные: сведения, которые может получить неограниченный круг лиц. В качестве примеров источников общедоступных персональных данных можно назвать справочники или адресные книги. В такие источники могут включаться фамилия, имя, отчество, год и место рождения, адрес, абонентский номер, сведения о профессии и иные персональные данные, но только с письменного согласия их субъекта.

Иные персональные данные: сведения о конкретном человеке, которые не относятся к категориям специальные, биометрические, общедоступные.

Первый уровень защищённости считается наиболее высоким.

ОБЕСПЕЧЕНИЕ УРОВНЯ ЗАЩИТЫ

В следующей таблице перечислены требования по обеспечения защищённости данных на должном уровне.

Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор или лицо, которое производит обработку этих данных по поручению оператора.

Более подробный список организационных и технических мер по обеспечению безопасности данных при их обработке в информационных системах содержится в приказе № 21 от 18.02.2013 Федеральной службы по техническому и экспортному контролю (ФСТЭК).

В перечень мер по обеспечению безопасности входят:

- идентификация и аутентификация субъектов доступа и объектов доступа;

- управление доступом субъектов доступа к объектам доступа;

- ограничение программной среды;

- защита машинных носителей информации, на которых хранятся или обрабатываются данные;

- регистрация событий безопасности;

- антивирусная защита;

- обнаружение и предотвращение вторжений;

- анализ защищённости;

- обеспечение целостности информационной системы и данных;

- обеспечение доступности данных;

- защита среды виртуализации;

- защита технических средств;

- защита информационной системы, её средств, систем связи и передачи данных;

- выявление событий, которые могут привести к сбоям или нарушению в работе информационной системы, или угрожающих безопасности данных, и реагирование на них;

- управление конфигурацией информационной системы и системы защиты.

В приложении к указанному приказу ФСТЭК содержится более детальный перечень мер по обеспечению безопасности данных для каждого уровня защищённости.

При невозможности технической реализации отдельных выбранных мер по обеспечению безопасности персональных данных, а также с учётом экономической целесообразности могут разрабатываться и применяться иные (компенсирующие) меры, направленные на нейтрализацию актуальных угроз.

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Технические средства защиты имеют классификацию. Класс применяемого средства защиты должен соответствовать требующемуся уровню защищённости.

В руководящем документе «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» установлено девять классов защищённости автоматизированной системы от несанкционированного доступа к информации.

Каждый класс характеризуется определенным минимальным набором требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации.

С государственным реестром средств защиты информации, сертифицированных ФСТЭК, можно ознакомиться на сайтеэтого ведомства. Идентификатор этого реестра: РОСС RU.0001.01БИ00. На момент подготовки этой статьи в реестре имеется 1 774 записи.

Этот реестр также доступен на сайте «Открытые данные России».

На сайте ФСТЭК также находятся реестры компаний, имеющих лицензии на деятельность по технической защите конфиденциальной информации и лицензии на деятельность по разработке и производству средств защиты конфиденциальной информации.

КРИПТОГРАФИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Если для защиты персональных данных применяются какие-либо криптографические средства, их применение регламентировано приказом ФСБ России № 378 от 10.07.2014.

Перечень средств защиты информации, сертифицированных ФСБ России, можно получить на сайте Центра по лицензированию, сертификации и защите государственной тайны ФСБ России.

В версии перечня на 01.08.2018 упомянуты 525 средств защиты.

Заключение

Несмотря на изрядную запутанность руководящих документов по защите информационных систем, в том числе, хранящих в них данных, соблюсти основные нормы, установленные в этих документах, можно.

В целом, последовательность действий лица, планирующего обработку данных должна быть примерно следующей:

- определить, относится ли он к категории «оператор персональных данных»; если относится, известить о своих планах Роскомнадзор;

- определить угрозы безопасности данных при их обработке в информационной системе оператора;

- определить требующийся уровень защиты;

- определить и применить организационные и технические меры защиты данных от неправомерного доступа к ним, а также от возможной их утраты или искажения;

- применить выбранные меры защиты;

- после ввода информационной системы в эксплуатацию регистрировать и учитывать все действия, совершаемых с персональными данными в информационной системе;

- обеспечить обнаружение фактов несанкционированного доступа к данным и принимать меры, исключающие такой доступ в дальнейшем;

- регулярно оценивать эффективность применения выбранных средств защиты.

Напомним о пункте 10 приказа ФСТЭК № 21 от 18.02.2013, в котором говорится о том, что при невозможности реализации отдельных выбранных мер по обеспечению безопасности персональных данных, а также с учётом экономической целесообразности могут разрабатываться компенсирующие меры, направленные на нейтрализацию актуальных угроз безопасности данных.

В любом случае полезно руководствоваться здравым смыслом.

Список нормативных актов

- федеральный закон № 152-ФЗ «О персональных данных» от 27.07.2006;

- постановление Правительства РФ № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» от 01.11.2012;

- рекомендации Роскомнадзор по составлению документа, определяющего политику оператора в отношении обработки персональных данных, в порядке, установленном федеральным законом от 27 июля 2006 года № 152-ФЗ «О персональных данных»;

- приказ Федеральной службы по техническому и экспортному контролю (ФСТЭК)№ 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» от 11.02.2013;

- приказ Федеральной службы по техническому и экспортному контролю (ФСТЭК) № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» от 18.02.2013;

- приказ Федеральной службы безопасности России (ФСБ) № 378 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищённости» от 10.07.2014;

- федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006;

- федеральный закон № 99-ФЗ «О лицензировании отдельных видов деятельности» от 04.05.2011;

- федеральный закон № 184-ФЗ «О техническом регулировании» от 27.12.2002;

- указ Президента РФ № 1085 «Вопросы Федеральной службы по техническому и экспортному контролю» от 16.08.2004;

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»;

- ГОСТ Р 53114-2008 «Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения»;

- ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения»;

- ГОСТ Р 51583-2000 «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения»;

- ГОСТ Р 51624-2000 «Защита информации. Автоматизированные системы в защищенном исполнении. Общие положения»;

- ГОСТ 34.003-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения»;

- ГОСТ 34.201-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем»;

- ГОСТ 34.601-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания»;

- ГОСТ 34.602-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы»;

- ГОСТ 34.603-92 «Информационная технология. Виды испытаний автоматизированных систем»;

- ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования»;

- ГОСТ Р ИСО/МЭК 27000-2012 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология».

К сожалению, крайне трудно, практически невозможно, сделать этот список исчерпывающим, так как в документах, присутствующих в нём, имеются недостаточно чёткие формулировки и многочисленные ссылки на иные правовые акты.