Что такое DLP-система и какие задачи она выполняет

Принцип функционирования DLP-систем

DLP-система — это цифровая «крепость» компании. Такие программы мониторят весь входящий и исходящий поток данных. ПО контролирует не только трафик в сети, но и отслеживает каждое перемещение документов внутри компании: какие файлы сотрудники скачивают на внешние носители, что распечатывают или отправляют с помощью Bluetooth и прочих беспроводных технологий.

DLP-системы эффективно пресекают незаконную передачу конфиденциальных сведений организации. В программу встроен специальный механизм, с помощью которого она изучает перехваченный трафик и определяет уровень его секретности. Такая технология основана на анализе маркеров документа либо на проверке его содержимого.

Второй вариант наиболее предпочтительный, так как он устойчив к изменениям данных, которые собираются отправить. Более того, анализ содержимого позволяет системе получить доступ к большему числу конфиденциальных документов.

DLP-программы работают по принципу data-centric security. Главная идея заключается в контроле безопасности данных. Согласно этому принципу, всю информацию стоит разделять на три группы:

- Data-in-use. Данные, которые используют в работе: создают или редактируют. Это могут быть документы или медиа-контент.

- Data-at-rest. Сведения, которые хранят на ПК сотрудников и на носителях с общим доступом.

- Data-in-motion. Информация в виде потока трафика между отправителем и получателем: транзакции, запросы «сервер-клиент» и подобное.

При установке DLP-системы необходимо четко следовать рекомендациям разработчиков и использовать сразу несколько защитных блоков. Так вы сможете обезопасить корпоративные данные при внедрении ПО. В результате, компания получит экономически выгодную защитную среду. Для эффективного внедрения системы нужно придерживаться определенных шагов. Чуть позже в статье расскажем подробнее о каждом этапе установке. А пока разберемся с функциями системы.

С какими задачами справляются DLP-системы

DLP-системы не только предотвращают утечку важных сведений. Такие ПО формируют целый защитный контур для конфиденциальной безопасности. DLP помогают отслеживать все действия с данными, контролировать работу подчиненных и собирать материал, который поможет расследовать инциденты в случае незаконного распространения корпоративной информации.

DLP-программы способны:

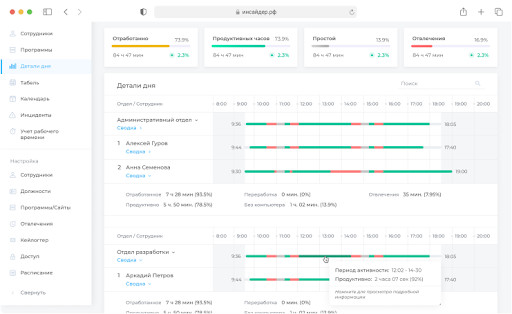

- Мониторить активность сотрудников и анализировать, на что они тратят рабочее время и как используют ресурсы компании.

- Следить за общением внутри коллектива. Такая возможность позволит руководителям заранее пресекать конфликты, которые портят корпоративную атмосферу.

- Оценивать правомерность действий сотрудников и предотвращать незаконную активность, к примеру, не давать распечатывать поддельные документы и прочее.

- Находить подчиненных, которые во время работы отправляют свое резюме в другие компании. Руководители смогут быстро подготовить замену таким сотрудникам.

Для некоторых организаций вышеперечисленные функции становятся более важными, чем предотвращение информационных потерь. Поэтому на рынке появились различные специализированные ПО, которые умеют выполнять все эти актуальные корпоративные запросы и при этом способны защищать компанию от утечек данных. Но стоит понимать, что подобные продукты не смогут полноценно заменить DLP-систему. Дело в том, что разработчики не используют в них технологии анализа перехваченного трафика. Так что в компаниях, которые внедряют такие программы, специалистам по информационной безопасности приходится проверять данные вручную.

DLP — идеальный вариант для предприятий с высоким риском потери конфиденциальных данных. А компаниям, у которых в приоритете мониторинг рабочего процесса и активности сотрудников, больше подойдут сервисы по типу EMS, ярким представителем которых является ИНСАЙДЕР. Это одна из передовых отечественных систем, которая эффективно решает как основные, так и дополнительные задачи в сфере контроля персонала и инфобезопасности.

Классификация DLP-систем

Существует несколько видов программ для защиты данных. В основе разных классификаций — ряд ключевых признаков. К примеру, в зависимости от возможностей перехвата сведений системы могут обладать активным или пассивным контролем действий. Первые способны блокировать подозрительные случаи передачи сведений, а у вторых такой возможности нет. «Активные» системы отлично справляются с пресечением потерь данных, но иногда затормаживают бизнес-процессы. Программы с пассивным контролем способны предотвратить лишь те утечки, которые происходят систематически. Но зато такие ПО не мешают прочим бизнес-процессам.

Другая классификация DLP-систем опирается на сетевую архитектуру и разделяет ПО на шлюзовые и хостовые. Первая группа работает на промежуточных серверах, а вторая — опирается на программные агенты рабочих станций сотрудников. Сегодня актуальны системы, которые сочетают и шлюзовые, и хостовые компоненты.

Тренды развития DLP-систем

Эксперты отмечают, что в основе прогресса систем по защите данных лежит уход от «заплаточных» решений, которые собраны из компонентов разных разработчиков. Им на замену должны прийти единые программные комплексы.

Такие предложения на рынке информационной безопасности становятся намного предпочтительнее. Ведь новые системы — это универсальные интегрированные решения. В ряду преимуществ подобных ПО:

- Оптимизация и облегчение работы сотрудников информационной безопасности. Если сейчас при установке многих программ встает вопрос о совместимости разных компонентов, то внедрение единого комплекса решает эту задачу.

- Возможность изменения настроек для больших массивов данных в клиентских станциях.

- Упрощение переноса информации из одного компонента в другой.

Для любой компании важно, чтобы каждый канал связи был под контролем. Ослабление защиты даже одного может стать угрозой информационной безопасности всей организации. По этой причине все больше руководителей отдают предпочтение комплексным интегрированным системам.

Другая тенденция заключается в постепенном переходе к модульной структуре. В этом случае заказчик самостоятельно выбирает подходящие компоненты системы. Например, некоторые предпочитают ОС без опции поддержки внешних устройств. Таким образом, пользователи отказываются от доп. контроля и не доплачивают за данную услугу.

Особенности развития отрасли информационной безопасности также повлияют на прогресс DLP-систем. Многие эксперты сходятся во мнении, что на рынке появятся специализированные версии для разных организаций: банков, госучреждений и прочих. Возможности систем будут соответствовать конкретным запросам данных ведомств.

Во многом развитие DLP-сектора будет зависеть от того, станут ли ноутбуки и нетбуки более востребованы для работы в компаниях. Специфика таких устройств том, что информацию на них легко похитить вместе с устройством. Поэтому разработчики ищут новые методы защиты данных на таких компьютерах. Современные программные продукты предлагают DLP-системы в качестве эффективного контролироля портативных устройств.

Как внедрить DLP-систему

Разберем основные шаги по правильной установке защитных ПО.

Этап 1: подготовка

Перед внедрением DLP-системы необходимо провести следующие шаги:

- оценить уровень защищенности данных;

- изучить возможные риски;

- составить схему доступа к информации;

- уладить юридические вопросы.

С помощью детального аудита вы сможете понять, насколько хорошо защищены данные, есть ли каналы утечки сведений и прочие слабые места в информационной системе компании. Как правило, представители фирмы-разработчика DLP-программы помогают подготовиться и грамотно внедрить ПО.

Для проведения эффективного анализа защиты информации необходимо:

- оценить безопасность работ с документами внутри организации;

- тщательно изучить технические ресурсы компании;

- составить список данных с ограниченным доступом;

- написать правила по предоставлению прав пользования;

- установить четкий алгоритм для обработки и создания документов, передачи и хранения сведений.

Когда вы выбрали экономически выгодную DLP-систему, оцените риски утечки информации и изучите возможные каналы потери данных. После этого распишите схему разграниченного доступа. Если ваш аудит покажет, что риск ущерба существует, уделите внимание защите уязвимых каналов.

Представители компании-разработчика DLP-системы подробно рассказывают об информационных потоках и методах обработки данных. После этого они вместе с сотрудниками отдела безопасности компании задают порядок разграниченного доступа. Все правила опираются на условия коммерческой тайны и положения регламента по работе с секретными сведениями. Таким образом, сотрудники получат те доступы, которые положены им по должности.

Когда в организации нет отдела информационной безопасности, то специалисты от разработчика DLP-системы согласовывают правила с другими представителем компании. В данном случае обе стороны также учитывают положения коммерческой тайны и порядок работы с конфиденциальными сведениями.

Довольно распространенная картина, когда заказчики не подготавливают заранее описание всех бизнес-процессов. Из-за этого стадия внедрения DLP-системы длится дольше.

В конце этапа необходимо составить список нормативной документации, без которой нельзя завершать установку ПО. Перечень должен состоять из:

- Альтернативных сценариев и потенциальных каналов утечки информации.

- Описания видов данных с ограниченным доступом.

- Диаграммы потока информации, которая предназначена для узкого круга сотрудников.

- Алгоритма, по которому пользователи и технические элементы взаимодействуют с конфиденциальными сведениями.

Нормативная документация поможет разобраться в работе потоков данных, а также подобрать подходящую систему для предупреждения незаконного доступа и нелегального распространения внутрикорпоративной информации.

Внедрять DLP необходимо с соблюдением законодательных норм. Контроль не должен нарушать личные права сотрудников. Важно исключить меры, которые пользователи могут принять за слежку. Заранее продумайте допустимые методы контроля со стороны администраторов.

Чтобы среди сотрудников не возникало недовольство, напишите, с какой целью вы внедряете DLP и поместите эту информацию в сведения о работе системы. Руководители компаний имеют полное право на защиту коммерческой тайны. Поэтому ПК, за которыми работают сотрудники, должны обеспечивать безопасность информации. Все компьютеры — это собственность компании. Так что в целях их защиты можно устанавливать любые ПО.

Этап 2: выбор системы

Прежде чем остановить свой выбор на одной DLP, важно понять, какие именно данные необходимо защитить, и в чем их ценность. Кроме этого, следует рассчитать экономическую выгоду системы. DLP и ее обслуживание не должны быть дороже теоретических финансовых потерь в случае утечки информации.

Шаги первого этапа помогут исполнителю понять, какой функционал должна иметь система безопасности. От этого зависит цена на установку, настройку, тестирование и техническую поддержку.

В процессе выбора DLP уточните у разработчика следующие положения:

- Существуют ли какие-то сложности с установкой и последующим использованием. Предусмотрены ли в системе необходимые программы для работы с базами данных. Обязательно ли держать в штате специалистов, которые смогут сделать резервное копирование, обновление, восстановление информации и прочие подобные операции.

- Совместима ли DLP с компьютерной системой компании, и каковы особенности их взаимодействия.

- Без каких навыков не обойтись специалистам отдела информационной безопасности, чтобы эффективно выполнять должностные обязанности.

Если вам понравилась DLP, но стоимость ее внедрения выше выделенного бюджета, спросите у разработчиков об упрощенных версиях. К примеру, одни системы способны блокировать опасные каналы связи, но при этом не анализировать информацию. Другие — обладают хоть и ограниченным, но оптимальным набором аналитических опций.

Этап 3: проектирование DLP

Уже по завершении первого этапа вы сможете четко представить архитектуру технических каналов и всех процессов с данными.

Проектирование — это стадия более углубленного изучения инфраструктуры и путей передачи сведений. В результате вы должны понять, какие из каналов больше всего нуждаются в защите. Такая детальная оценка поможет без проблем установить систему и исключить сбои при последующей работе с DLP.

Чтобы обеспечить стабильное взаимодействие модуля защиты с серверами, базами данных и прокси, заказчику необходимо привлечь к установке хороших технических специалистов.

Этап 4: внедрение и настройка

Каждая компания персонализирует систему под свои запросы, так что единого алгоритма настройки не существует. Следить за работой DLP важно в течение всего срока службы программы.

Во время настройки заранее позаботьтесь о том, чтобы в дальнейшем можно было быстро и без проблем передать права доступа от одного сотрудника другому. На этом же этапе задайте функции, которые в случае чего позволят масштабировать систему технического обеспечения и при этом не нарушить целостность DLP.

Настройка — это стадия, на которой стоит проверить работу всей программы и протестировать различные модули защиты. Уделите первоочередное внимание тому, насколько точно DLP обрабатывает запросы сервера. Также оцените, правильно ли функционируют алгоритмы разграничения доступа.

Альтернативы DLP

ИНСАЙДЕР

Сайт разработчика: инсайдер.рф

«ИНСАЙДЕР» — это многофункциональная система с широким инструментарием на базе современных технологий. Программа отслеживает все действия пользователя ПК, фиксирует ввод запрещенных ключевых слов, посещение подозрительных сайтов и уведомляет о нарушениях регламента.

Возможности «ИНСАЙДЕР»

«ИНСАЙДЕР» выполняет ряд задач:

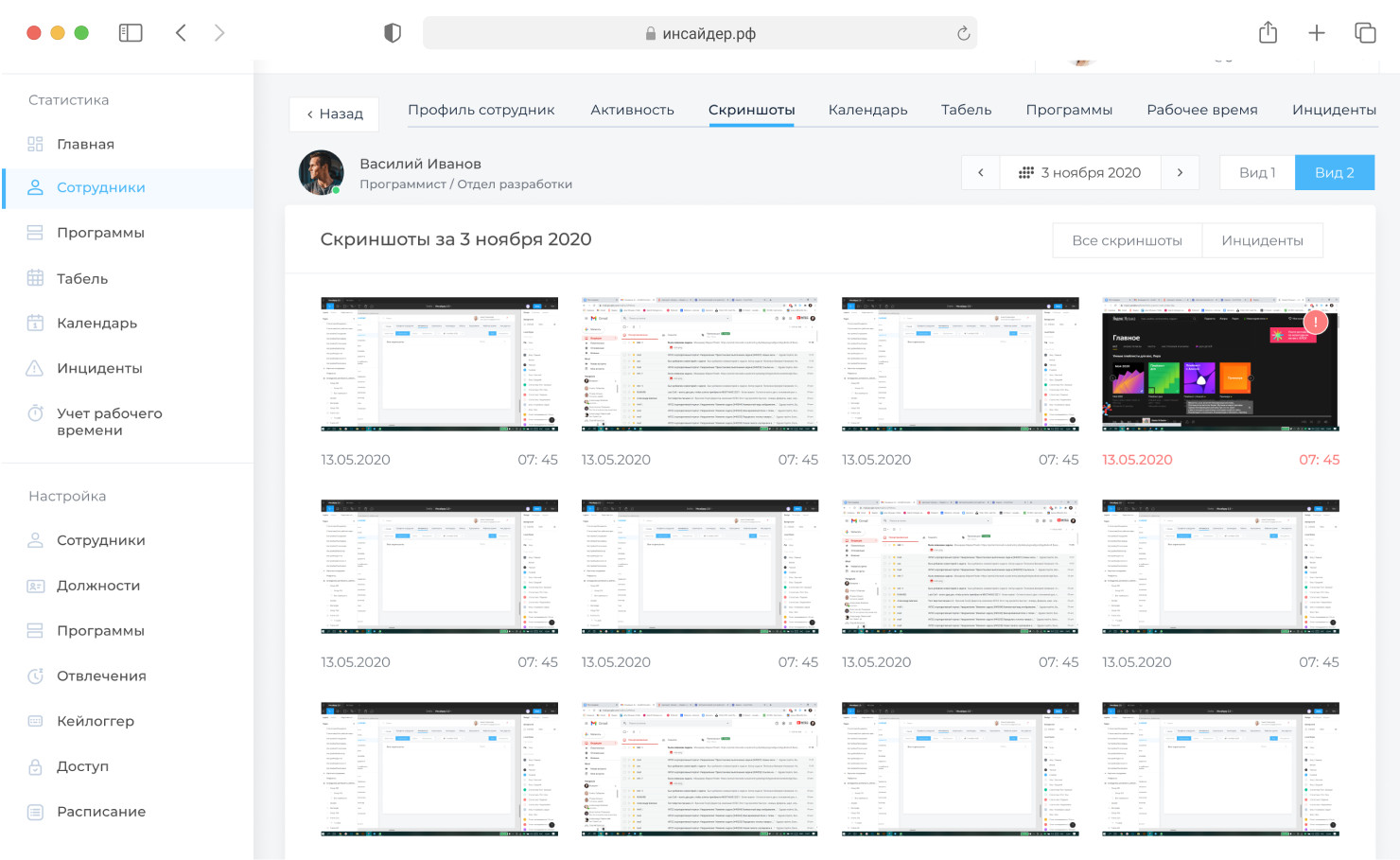

- Создает скриншоты с заданной периодичностью или в ответ на определенное действие

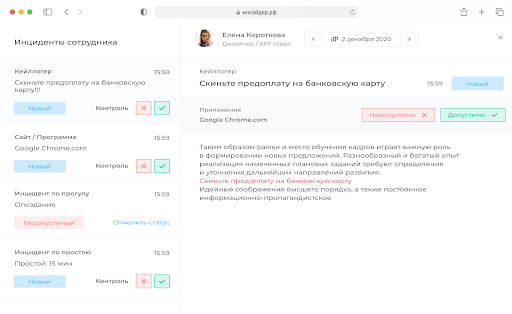

- Работает в качестве кейлоггера: анализирует каждое нажатие пользователя. Чтобы руководитель четко понимал причины того или иного действия сотрудника, программа показывает активность подчиненного в контексте всего трудового дня.

«ИНСАЙДЕР» эффективно работает даже на устройствах, которые не подключены к локальной сети организации. Благодаря этому с помощью программы можно следить за удаленными сотрудниками.

Стоимость «ИНСАЙДЕРа»

«ИНСАЙДЕР» представлен в двух версиях — облачной и коробочной. От выбора конкретного варианта, а также количества подключенных сотрудников и срока действия лицензии, будет зависеть итоговая стоимость пакета. Прайс с предложениями можно изучить на официальном сайте.

Вывод о системе «ИНСАЙДЕР»

Система фиксирует нажатие клавиш и проверяет тексты на наличие запрещенных фраз. Если в собранных данных программа находит их, то она в скрытом режиме фиксирует нарушения и составляет отчет для руководителя. Вся полученная информация поможет расследовать инциденты, выявлять неблагонадежных сотрудников и минимизировать последствия. Систему часто обновляют, и с ней всегда легко и удобно работать благодаря понятному интерфейсу. Сайт разработчика: perimetrix.com/ru/ Perimetrix — система, которая создана для обеспечения секретного режима в компаниях разного масштаба. DLP контролирует и изучает все корпоративные данные на каждом этапе их функционирования: от создания до удаления. Возможности Perimetrix Perimetrix выполняет следующие задачи: Система помогает компании выделиться на рынке среди конкурентов. Стоимость Perimetrix На официальном сайте цены не указаны. Также производитель не предоставляет демоверсию DLP-системы. Вывод о Perimetrix Разработчики Perimetrix предлагают три продукта, которые заточены под разные задачи. Первая версия выполняет функцию безопасного хранилища данных. Вторая формирует среду, в которой можно легко обрабатывать информацию в соответствии с правилами конфиденциальности. Третье решение контролирует каналы связи. Клиенты выбирают тот продукт, который прежде всего необходим для их корпоративных задач. Компании могут внедрить сразу три модуля. Такой комплексный подход позволит создать эффективную среду для информационной безопасности предприятия. Сайт разработчика: clevercontrol.ru Еще одна DLP-система, которую можно внедрить в компанию любого масштаба. CleverControl оптимизирует бизнес-процессы. Программа поможет разумно распределить ресурсы компании и увеличить эффективность работы подчиненных. DLP повысит информационную безопасность предприятия и снизит количество инцидентов, которые могут повлечь за собой репутационные риски. Возможности CleverControl Система способна: Производители предлагают протестировать весь функционал в пробной версии. Компании смогут оценить возможности системы в формате полноценного коммерческого использования. Для того, чтобы получить доступ к тестовому режиму, необходимо оставить заявку на официальном сайте разработчиков CleverControl. Стоимость CleverControl У системы не предусмотрены разные тарифные планы. Клиент сам выбирает необходимые опции, которые и определяют цену. Вывод о CleverControl DLP-система позволит руководителям компаний повысить продуктивность коллектива и избежать утечки корпоративных сведений. Программа собирает информацию, которая поможет разрешить возможные инциденты и рабочие проблемы. Сайт разработчика: kaspersky.ru/ У Kaspersky Security 9.0 есть DLP-модуль, который называется Cloud Discovery. Он разработан специально для контроля сотрудников. Модуль анализирует содержимое документов и выявляет в них личные сведения, данные банковских карт или информацию о финансовом состоянии компании. Возможности Cloud Discovery от Kaspersky С DLP-модулем от Kaspersky руководители смогут: Программа фиксирует передачу ценной информации и вносит инциденты во внутренний журнал. Эти отчеты пригодятся, если придется расследовать утечку данных и преступления в области информационной безопасности. Стоимость модуля Цена на KES Cloud будет зависеть от того, сколько пользователей нужно подключить. Все вопросы о покупке лицензии лучше задать партнерам. Производители Kaspersky предусмотрели демоверсию, которой клиенты смогут пользоваться 30 дней. Вывод о Kaspersky Для управления всеми функциями у KES Cloud разработана единая консоль. Для покупки DLP-системы сначала необходимо приобрести антивирус Kaspersky. ПО защитит все виды данных: личные, юридические или финансовые. Чтобы работать с модулем, необходимо устойчивое соединение с интернетом. Локальную версию программа не поддерживает. Сайт разработчика: https://www.mcafee.com/ru-ru/index.html Производители говорят, что в сравнении с подобными системами их ПО лидирует по показателям скорости и полноты обработки данных. McAfee предлагает облачную или локальную версию. DLP помогает компаниям обрабатывать большое количество информации. Возможности системы McAfee ESM берет на себя следующие задачи: Стоимость McAfee ESM Одна бессрочная лицензия стоит от 1400 рублей. Новые клиенты могут опробовать систему бесплатно в течение двух недель. Вывод McAfee ESM можно быстро интегрировать со сторонними ПО. Система не требует настроек API. Благодаря этому пользователь может выбирать подходящие для компании программы и тем самым создавать надежную среду информационной безопасности. Сегодня в России купить McAfee Enterprise Security Manager напрямую нельзя. Приобрести сервис возможно только с помощью дистрибьюторов. Современный информационный рынок предлагает множество решений, которые можно использовать в качестве альтернативы DLP или дополнения к другим системам. Такие ПО часто имеют функционал для контроля удаленных работников. Среди подобных предложений — система мониторинга «ИНСАЙДЕР». С ней руководители смогут отслеживать активность подчиненных, автоматизировать запись рабочих часов, предотвращать кражу интеллектуальной собственности компании и создавать надежную защитную среду для корпоративных данных.

Perimetrix

CleverControl

Касперский

McAfee Enterprise Security Manager

Заключение