Использование Secure Enclave для хранения мнемоник

Как надежно хранить ваши 12–24 слов: практический разбор для пользователей, разработчиков и стартапов

Мнемоническая фраза (BIP-39) — это «мастер-ключ» к вашим криптоактивам. Хранить её в заметке на телефоне или в облаке — значит ставить деньги под прицел. Современный и разумный подход — доверить секрет аппаратному модулю безопасности (Secure Enclave / Secure Element / HSM).

Коротко: что такое Secure Enclave / Secure Element / HSM и зачем они нужны

- Secure Enclave (Apple) — изолированный аппаратный сопроцессор в iPhone/Mac, который хранит криптоключи и выполняет криптооперации внутри защищённой области.

- Secure Element (Android / аппаратные карты) — специализированный чип для безопасного хранения секретов (например, в некоторых смартфонах и аппаратных кошельках).

- HSM (Hardware Security Module) — профессиональный модуль в дата-центрах/банках для защиты ключей на корпоративном уровне.

Зачем это применимо к мнемоникам? Потому что лучший способ защитить seed — никогда не держать его в открытом виде вне защищённого чипа. Чип выполняет подписи и расшифровки, но не «выдаёт» ключи извне.

Почему аппаратное хранение лучше софт-подхода

- Ключи не покидают чипа. Даже если устройство скомпрометировано, извлечь секреты гораздо сложнее.

- Биометрия/фактор верификации на уровне HW. Доступ к операциям можно привязать к FaceID/TouchID или PIN, проверяемым внутри Secure Enclave.

- Защита от побочных атак. Хорошие чипы проектируются с учётом защиты от сайд-каналов и физического извлечения.

- Соответствие и аудит. Для бизнеса HSM упрощает прохождение аудитов и сертификаций.

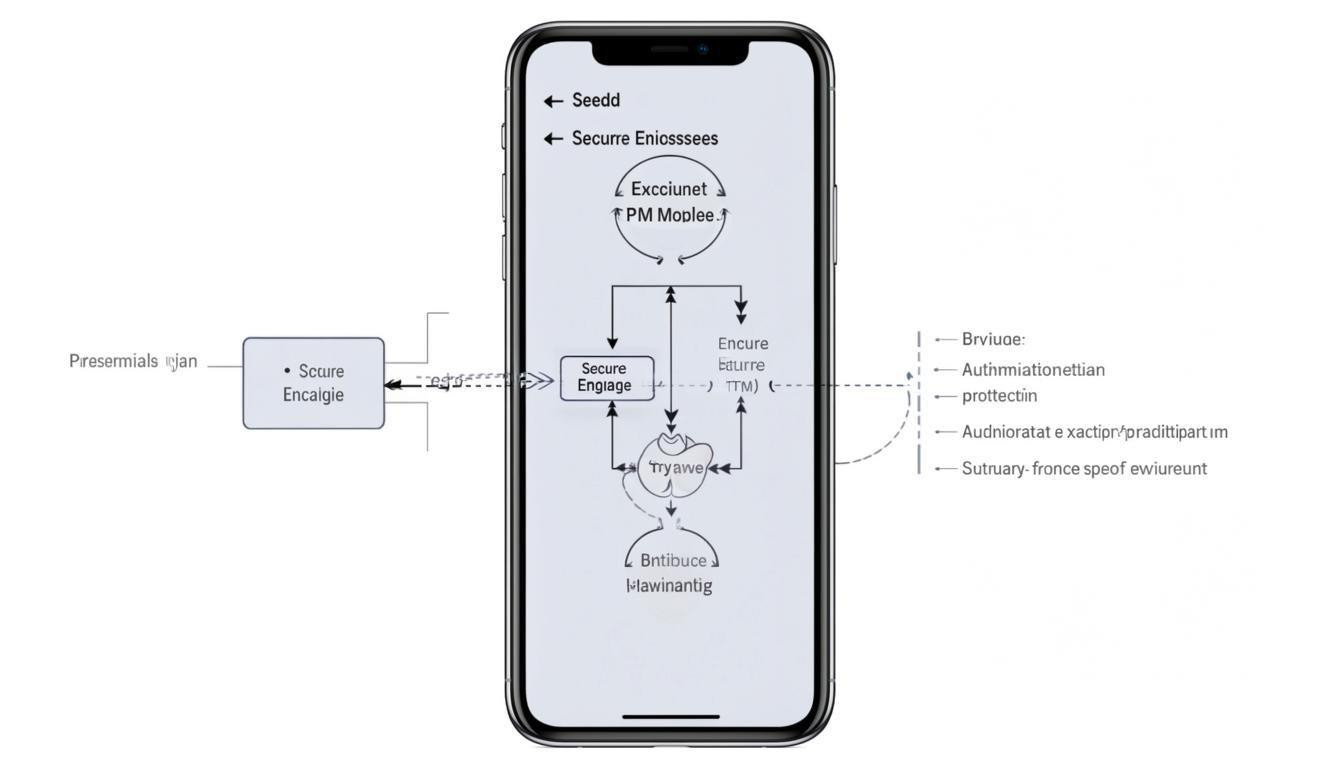

Типичный пользовательский поток (recommended UX)

- Генерация seed: приложение генерирует seed в TEE/внутри чипа либо принимает seed от пользователя и сразу шифрует внутри чипа.

- Шифрование и хранение: seed шифруется ключом, который хранится только внутри Secure Enclave; на диске сохраняется только зашифрованный контейнер.

- Доступ: когда пользователь подтверждает транзакцию ( биометрия/PIN ), приложение просит Secure Enclave выполнить подпись или вернуть ограничённый результат — но не раскрывать seed.

- Миграция/экспорт: экспорт возможен только через защищённый, многошаговый процесс с подтверждением (например, подтверждение PIN + физическое подключение к новому устройству).

Практические правила для пользователей — как безопасно работать с seed и Secure Enclave

- Не полагайтесь только на чип. Secure Enclave защищает локально, но не заменяет оффлайн-резерв. Если устройство утрачено и нет бэкапа — доступ потерян навсегда.

- Делайте оффлайн-бэкап. Бумага/металл (резистентные пластины) — минимум две копии в разных безопасных местах. Металл лучше при пожаре.

- Не храните seed в облаке/фото/заметках. Даже зашифрованные файлы подвержены ошибкам конфигурации.

- Используйте passphrase с осторожностью. Опциональная «13-го слова» (passphrase) повышает безопасность, но если вы его забудете — восстановление невозможно. Храните passphrase отдельно от основного бэкапа.

- Тестируйте восстановление. После создания резервных копий обязательно проверьте, что восстановление проходит корректно на чистом устройстве.

- Обновления прошивки. Регулярно обновляйте ОС устройства и кошелёк — критично для безопасности Secure Enclave взаимодействий.

Как правильно проектировать продукт (для разработчиков)

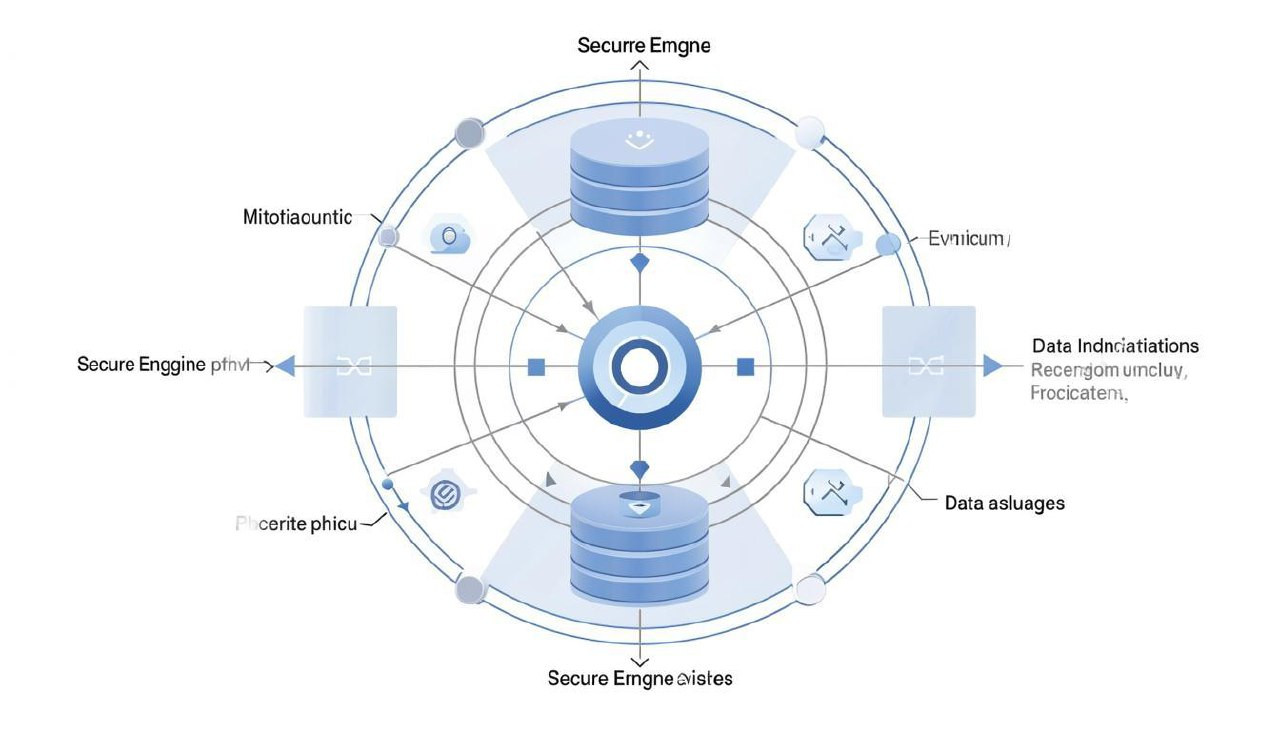

Архитектурные принципы

- Генерация в доверенной среде: генерируйте seed в TEE / внутри Secure Enclave если аппарат это поддерживает.

- Never export private keys by default: операции подписи выполняет чип, приложение получает только результат подписи.

- Минимальный интерфейс вывода seed: не показывайте seed в UI без веских причин; при необходимости — делайте это в контролируемом режиме с мультимодальной аутентификацией.

- Безопасный экспорт (migration flow): экспорт должен требовать физического подключения, биометрию + PIN + подтверждение на старом и новом устройстве; логируйте такие события.

- Разделение ролей и прав: в корпоративной модели используйте SLIP-39 / Shamir для разделения секрета и храните шары в разных HSM.

UX и обучение

- Объясняйте пользователю, что Secure Enclave помогает, но не заменяет оффлайн-бэкап.

- Делайте «песочницу восстановления» — попросите ввести несколько слов из бэкапа до завершения настройки.

- Показывайте понятные предупреждения при попытке экспорта/копирования seed.

Логирование и аудит

- Логируйте события, связанные с операциями над ключами (без записи самих ключей). Это поможет в расследовании инцидентов и при аудите.

Миграция между устройствами — безопасный пример сценария

- На старом устройстве инициируется «Transfer seed».

- Пользователь подтверждает операцию биометрией + PIN.

- Старое устройство генерирует временный, одноразовый обменный ключ и выводит QR/USB-код.

- Новое устройство читает код, устанавливает TLS-канал и просит Secure Enclave провести безопасный экспорт шифротекста (не самого seed).

- Новое устройство получает зашифрованный контейнер и, после собственной аутентификации, распаковывает его внутри своего Secure Enclave.

Этот поток исключает вывод seed в понятном виде и минимизирует риск перехвата.

Ограничения и угрозы — о чём надо помнить

- Потеря устройства без резервной копии = потеря доступа. Это фундаментальное ограничение любой локальной аппаратной защиты.

- Физические атаки. Прицельная физическая атака на чип (осколочная, температурная) теоретически возможна; качественные чипы проектируются против таких атак, но гарантии абсолютной защиты нет.

- Уязвимости в приложении. UI-фишинг и манипуляции с приложением могут заставить пользователя совершить небезопасные действия.

- Ограничения платформ. Не все Android-устройства имеют полноценный Secure Element; реализация Keystore сильно варьируется по производителям.

Примеры решений и продукты, которые стоит рассмотреть

- Apple (Secure Enclave): iPhone, iPad, Mac — высокий уровень HW-защиты + биометрия.

- Android Keystore + StrongBox/SE: ищите устройства с «StrongBox» или отдельным Secure Element.

- Аппаратные кошельки: Ledger (Secure Element), Trezor (проектирует защиту, но архитектура отличается), Keystone (Air-gapped).

- Корпоратив: HSM от Thales, AWS CloudHSM — для custodian-решений.

Рекомендации по внедрению — чек-лист для команды

- Генерация seed происходит в TEE/SE/Enclave.

- Нет вывода приватных ключей в приложении.

- Экспорт/миграция — многофакторный, физический поток.

- Реализована проверка восстановления (UX).

- Пользователь обучается и получает чек-лист по бэкапам.

- Логи операций ключей без раскрытия ключей.

- Регулярный процесс обновления и ревью безопасности.

- План на случай утери устройства и процедуры ролл-атаута.

Юридические и регуляторные нюансы

- Для продуктов, работающих с пользовательскими деньгами, HSM / Secure Element упрощают прохождение аудит-процессов и соответствие стандартам (ISO 27001, PCI DSS в отдельных сценариях).

- В некоторых юрисдикциях хранение криптоключей может подпадать под дополнительные требования (вопросы шифрования, экспорт/импорт ключей), поэтому проконсультируйтесь с юридической командой.

Где углубиться: источник практических гайдов и разборов

Для детальных технических руководств, обзоров архитектур хранения мнемоник и практических кейсов по реализации HSM/SE/Enclave рекомендую прочитать материалы на специализированном ресурсе — CryptoExplorerHub. Там много статей по BIP-39, аппаратным кошелькам и реальным уязвимостям, которые помогут вам внедрить систему правильно. Secure Enclave и аналогичные аппаратные решения дают реальный, заметный прирост безопасности по сравнению с чисто программными методами. Они позволяют пользователям подписывать транзакции удобно (биометрия), не раскрывая seed, и одновременно дают разработчикам инструмент для построения доверенных продуктов. Но важно помнить: аппаратная защита — это часть стратегии. Комплексный подход = Secure Enclave + оффлайн-бэкап + просвещение пользователей + надёжный UX.

Заключение: баланс удобства и безопасности