Обзор трендов среди уязвимостей сетевой инфраструктуры

Общие показатели

Общее количество обнаруженных в 2015 году уязвимостей составило 15 435. Они были обнаружены в 3 870 приложениях от 500 производителей. За последние пять лет это количество показало рост на 55%, а если опираться на данные за период с 2013 по 2014 год, то сегодняшняя статистика показала подъем в 18%. С 2013 года количество производителей, выпускающих уязвимые продукты, уменьшилось на 11%, а количество продуктов, подверженных уязвимостям, увеличилось на 22%. Топ-20 продуктов, наиболее подверженных уязвимостям в 2014 году, включает в себя браузеры, библиотеки с открытым исходным кодом и операционные системы.

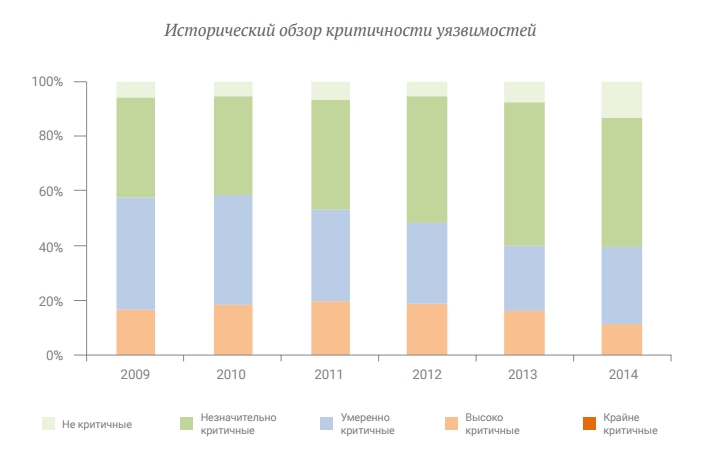

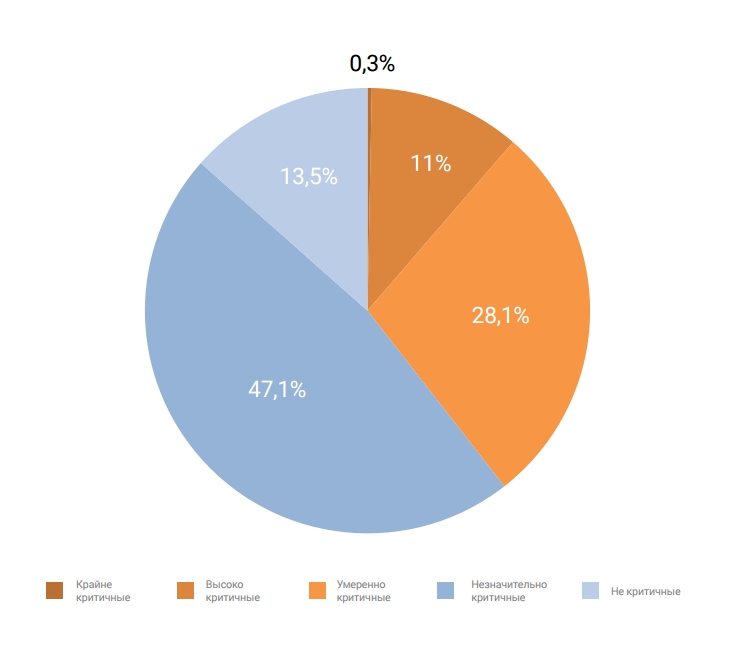

Критичность

11% уязвимостей в 2014 году были оценены, как «Высоко критичные», а 0.3% были названы «Крайне критичными». Самые заметные изменения произошли в уровнях под названием «Умеренно критичные» и «Некритичные», где наблюдается подъем с 23.5% до 28.1% за 2013 и с 7.6% до 13.5% в 2014. Уровень «Высоко критичные» показал спад с 16.2% до 11% за период с 2013 по 2014.

Критичность уязвимости основана на оценке воздействия уязвимости на систему, векторе атаки, факторах подавления и эксплуатации уязвимости перед выпуском патча.

Крайне критичные (5 из 5). Обычно оцениваются уязвимости, эксплуатируемые удаленно, которые компрометируют систему. Успешная эксплуатация обычно заключается в получении полной свободы действий взломщика. Эти уязвимости характерны для сервисов FTP, HTTP и SMTP, а также, для определенных приложений наподобие email-клиентов или браузеров.

Высоко критичные (4 из 5). Обычно оцениваются уязвимости, эксплуатируемые удаленно, которые компрометируют систему. Успешная эксплуатация обычно заключается в получении полной свободы действий взломщика, однако, после обнаружения уязвимости она становится недоступной. Эти уязвимости характерны для сервисов FTP, HTTP и SMTP, а также, для определенных клиентов наподобие email-приложений или браузеров.

Умеренно критичные (3 из 5). Эта оценка используется для уязвимостей, компрометирующих систему в LAN в сервисах наподобие SMB, RPC, NFS, LPD и т.д., которые не используются в Интернет. Обычно эти уязвимости приводят к отказу в обслуживании таких сервисов, как FTP, HTTP и SMTP, а также, компрометируют систему при участии пользователя.

Незначительно критичные (2 из 5). Обычно эти уязвимости используются для межсайтового скриптинга и повышения прав пользователя. Кроме того, они могут приводить к утечкам конфиденциальной информации среди локальных пользователей.

Некритичные (1 из 5). Обычно эти уязвимости используются для повышения прав пользователей и вызова отказа в обслуживании. Кроме того, они могут приводить к утечкам информации (раскрытию путей установки приложений).

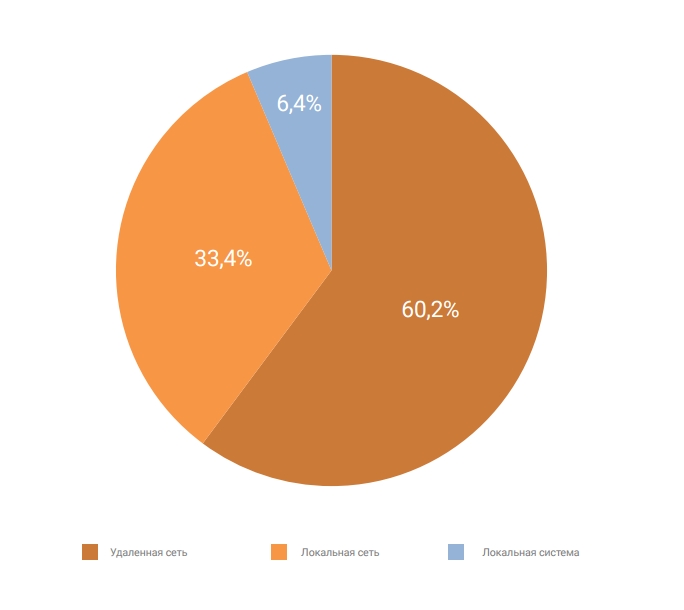

Вектор атаки

Основной вектор атаки, который составил долю в 60.2% от общего показателя, позволял взломщикам пользоваться уязвимостями через удаленную сеть. Аналогичный показатель в прошлом году составил 73%. Локальные сети, соответственно, увеличили свою долю в этом показателе с 20% до 33.4% в 2014. В 2012 году локальные сети составляли лишь 5% в рейтинге векторов атаки.

Из данной диаграммы следует один простой вывод - всё меньше взломов происходит изнутри компаний, так как злоумышленникам всё легче становиться эксплуатировать уязвимости удалённо. Одна из главных причин этого - переход бизнеса в интернет, беспечность в разработке сайта, привязка бизнес-логик к незащищенному сайту и т.п.

На этом пока всё, друзья. У нас еще много данных и результатов исследований, так что пишите в комментах свои вопросы, что понравилось, что не понравилось. Мы всё учтём при написании последующих постов;)

P.S. Материал предоставлен компанией Secunia ApS. Перевод, адаптация и оформление выполнен специалистами 247lab.