Шифровальные машины Энигма, Лоренц и передача секретных сообщений сегодня

Передача секретных сообщений является жизненно важной необходимостью при ведении боевых действий, и если противник получает доступ к зашифрованному каналу связи, это дает ему массу преимуществ. Мы много слышали и смотрели фильмов о том, как был взломан код Энигмы, немецкой портативной шифровальной машины, использовавшейся во время Второй мировой войны. Однако не менее захватывающей является история взлома другого средства защиты сообщений – кодирующей приставки, использующейся в качестве дополнения к телетайпу Lorenz.

И если Энигма применялась в основном в полевых условиях, машина «Лоренц» служила для коммуникации высокого уровня – она передавала распоряжения высшего немецкого руководства.

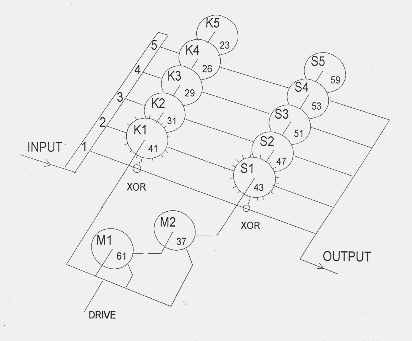

Внешне обе машины похожи – в обоих используется ротор и диски, и с точки зрения криптографии они обе передают поточный шифр. Но Лоренц имеет более сложное строение и принцип работы. Общее число шифровальных дисков - 12: по пять с каждой стороны для генерации пятиразрядного кода плюс еще два диска в центре для создания эффекта «спотыкания кода» (придавал вид случайной последовательности). Это давало 16 квинтиллионов вариантов и абсолютную невозможность взлома методом грубой силы (перебора вариантов). При этом в отличие от Энигмы, первый Лоренц попал в руки союзников только в конце войны, то есть все выводы об устройстве машины были сделаны дедуктивным методом.

Сами немцы считали этот вариант передачи секретных сообщений абсолютно надежным. Они не сомневались в его криптостойкости, за что и поплатились, но обо всем по порядку.

Хотя сама машина не могла оказаться во вражеских руках, факт ее существования невозможно было скрыть. О существовании машины англичанам стало известно в начале 1940 года. Это случилось, когда среди радиоперехватов, выполненных в Бличли-Парке, главном шифровальном подразделении Великобритании, один из ведущих английских криптоаналитиков Джон Тильман обнаружил необычные сообщения, переданные с использованием пятиразрядной таблицы символов. Новой шифровальной машине было присвоено кодовое имя Fish («Рыба»), а данному типу сообщений — Tunny («Тунец»). По итогам предварительного анализа было сделано предположение о том, что расшифровка не даст результатов, пока не будет перехвачено два отличающихся сообщения с одной кодовой последовательностью. И долго ждать не пришлось.

Несмотря на строжайшие требования, ошибка была совершена 30 августа 1941 года при передаче защищенного сообщения длиной около 4 тыс. символов из Вены в Афины. Венский оператор, получив из Афин просьбу повторить сообщение, нарушил все возможные инструкции: передал то же самое сообщение с несколькими измененными словами без смены позиций шифратора. При этом изменения в тексте были незначительными, например, в первом сообщении он написал слово «номер» целиком – Nummer, а во втором сократил до Nr.

Такая, казалось бы, незначительная оплошность персонала позволила англичанам взломать код самой защищенной шифровальной машины Германии и в течение нескольких лет иметь доступ к секретной информации Вермахта. Конечно, потребовалось огромное количество ресурсов и таланта для того, чтобы сократить время расшифровки секретных сообщений. Для даже этого был разработан первый в мире компьютер – Colossus. Но главный прорыв в ситуации произошел, когда оператор продублировал сообщение, не изменив первоначальные настройки машины – печально известный человеческий фактор.

Теперь каждый может попробовать Лоренц в действии, благодаря программам, симулирующим работу данной шифровальной машины. Например, http://adamsgames.com/lorenz/index.htm

Проведем параллели между машинами Лоренц и Энигма и современными методами защиты информации от несанкционированного доступа. Взлом шифровальных машин показал, что использование секретных алгоритмов шифрования имеет довольно низкую эффективность. Да, их нельзя взломать простым перебором вариантов, но благодаря анализу косвенных признаков, например, ошибок в криптографических протоколах, можно понять механизм защиты. При этом во время войны большой вклад был сделан в методы анализа шифров – многими из них пользуются до сих пор.

Также есть компоненты, которые из физической криптографии перешли в цифровое шифрование. Такие понятия как защита с секретным ключом, генерация сеансового ключа актуальны как тогда, так и сейчас.

Другое дело человеческий фактор – он всегда остается слабым звеном даже при использовании самых взломостойких алгоритмов. Поэтому основной задачей на современном этапе является нейтрализация риска случайной или намеренной утечки секретных сообщений. Здесь присутствуют следующие угрозы:

- Утечка со стороны отправителя секретного сообщения (отправитель намеренно поставил в скрытую копию несогласованного человека, случайно включил в список адресатов несогласованного человека).

- Перехват секретного сообщения (атака «человек посередине»).

- Утечка со стороны получателя секретного сообщения (пересылка третьим лицам, передача информации на флешке и т.д.).

В данном случае можно использовать специальный метод шифрования сообщения и вложенных документов в комбинации с гибким распределением прав на доступ к конкретному документу/письму. То есть файл сможет открыть только человек, у которого есть право на открытие именно этого документа/группы документов. Управление правами может быть реализовано на основе привязки к конкретным пользовательским устройствам – рабочим компьютерам. Таким образом, можно нейтрализовать все перечисленные выше угрозы и отправлять действительно секретные сообщения.

В данном случае можно использовать специальный метод шифрования сообщения и вложенных документов в комбинации с гибким распределением прав на доступ к конкретному документу/письму. То есть файл сможет открыть только человек, у которого есть право на открытие именно этого документа/группы документов. Управление правами может быть реализовано на основе привязки к конкретным пользовательским устройствам – рабочим компьютерам. Таким образом, можно нейтрализовать все перечисленные выше угрозы и отправлять действительно секретные сообщения.