Как защитить сайт на 1С-Битрикс

Нередко сайты подвергаются взлому и заражениям через «слабые места». Если вовремя не обезопасить сайт, последствия могут оказаться печальными: потеря клиентов, материальные убытки, длительное восстановление проекта.

Вкладывая силы в создание и продвижение сайта, заранее позаботьтесь о безопасности. Делимся пятью правилами защиты проекта на 1С-Битрикс.

Не передавать доступы от личных кабинетов

Как бы вы не доверяли сотрудникам, не нужно передавать основные доступы от личных кабинетов, панелей и других систем. Даже на время. Даже с последующей сменой пароля — возможно, это сделают раньше вас.

Тема острая, мы ее поднимали ранее в блоге. Создание ограниченного доступа не займет много времени и детального погружения в тему. Это просто выполнить по нашей инструкции.

Ограничивать и документировать работу сотрудников. Особенно — фрилансеров

За последнее время сложилась тенденция привлекать разработчиков на разовые работы или взаимодействовать удаленно. Чтобы добиться желаемого результата без печальных последствий, следуйте нескольким правилам:

- Создайте отдельного пользователя с ограниченным доступом к хостингу.

- Проверьте наличие актуальной резервной копии 1С-Битрикс перед началом работ.

- Заключите договор с фрилансером: предусмотрите полную отчетность по действиям на сайте, удаление ненужных файлов, загрузку опасных файлов. Можно воспользоваться таким вариантом: создать тестовую копию, разработчик проведет на ней работы и напишет последовательность своих действий. Далее вы вносите изменения по алгоритму.

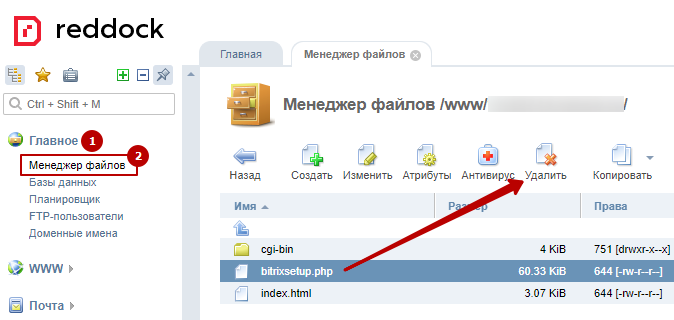

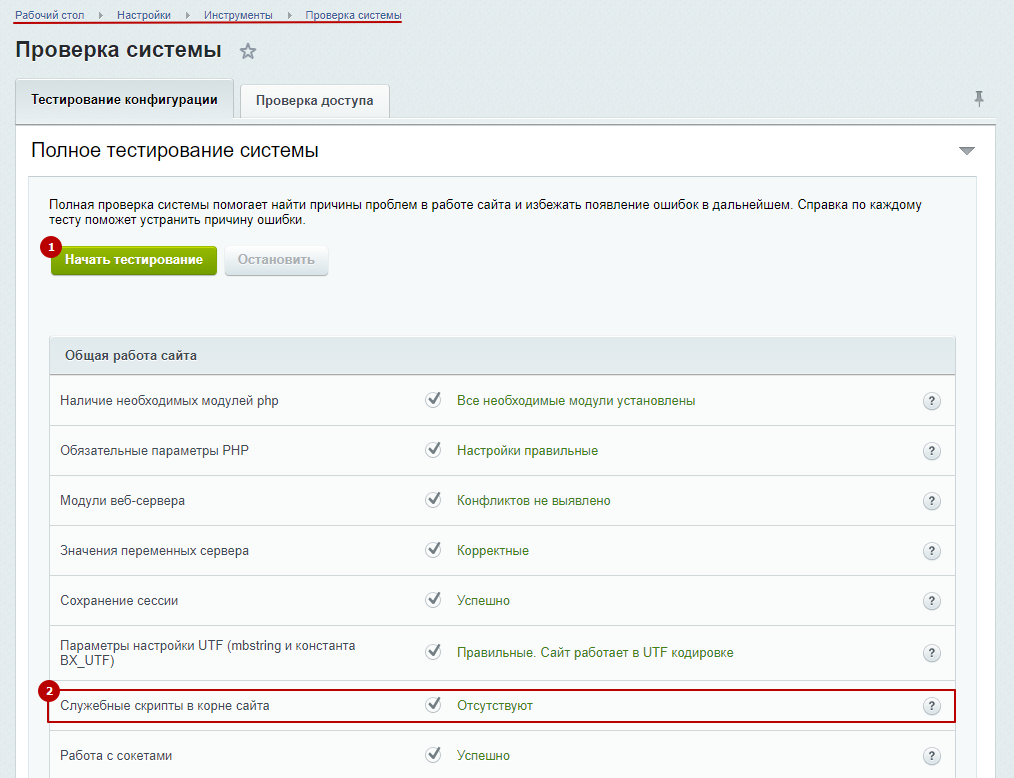

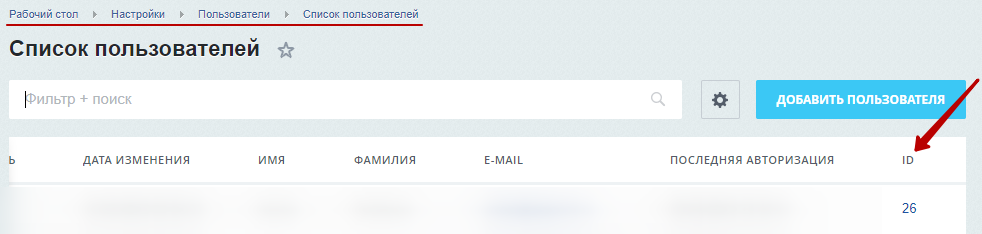

Ограничить доступ к важным файлам

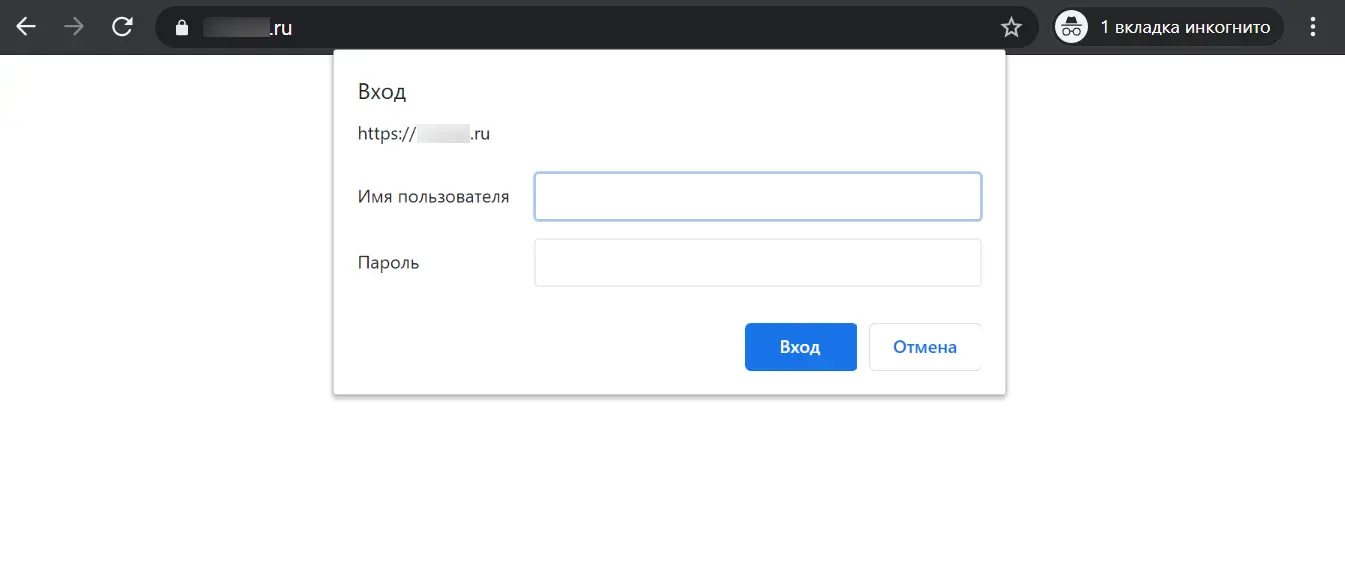

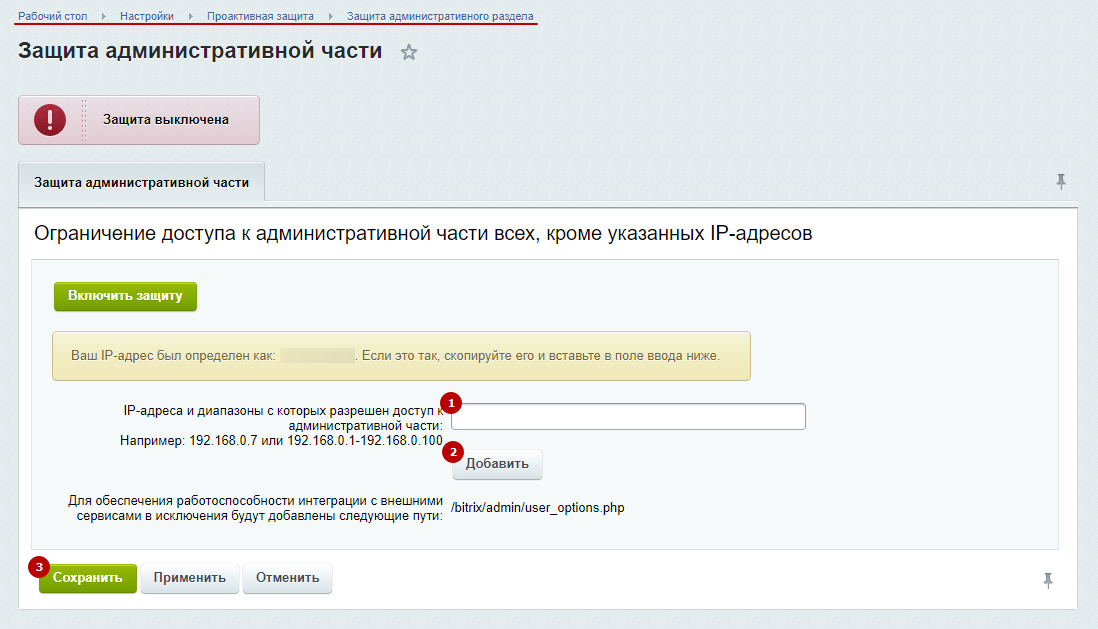

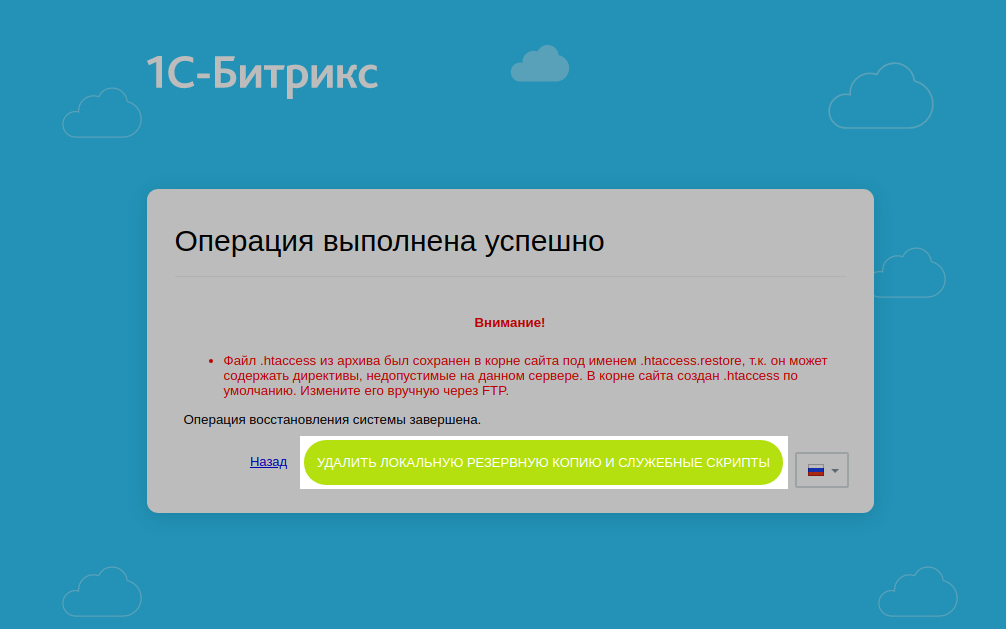

Вы можете ограничить посещение отдельных каталогов сайта. Например, mydomen.ru/bitrix/admin/. Создайте уникальные пары логин-пароль сотрудникам — с таким ограничением злоумышленникам будет гораздо сложнее попасть в систему. Этот способ подходит только тем, кто всегда работает с сайтом с одного местоположения и использует статический IP. Будьте внимательны: если над проектом работают несколько человек и заходят на сайт с разных IP-адресов — вы заблокируете им вход в панель! Для подключения перейдите в Настройки → Проактивная защита → Защита административной части. Укажите ваш IP-адрес (1), нажмите «Добавить» (2) и «Сохранить» (3). Разработчики, программисты и даже сами владельцы сайтов после проведения работ могут оставлять файлы, опасные для онлайн-проекта. Такие файлы позволяют посторонним делать все, что угодно — заходить в админку без логина и пароля, выполнять на сервере удаленные команды, распространять нелегальный контент и др. Нарушить работу ресурса могут даже стандартные файлы 1С-Битрикс: После выполнения задачи их нужно обязательно удалить. Например, при восстановлении сайта система предложит удалить локальную резервную копию и служебные скрипты, среди которых — «restore.php»: Однако все не так просто — некоторые скрипты удаляются только вручную. Например, «bitrix_server_test.php». Он предназначен для проверки сервера по необходимым параметрам. Если такие служебные скрипты не удалить сразу после завершения работы с ними, появляется лазейка для злоумышленников. Она позволяет: Как только вы завершили работу со скриптами, удалите их. На панели управления хостингом перейдите в меню слева в Главное (1) → Менеджер файлов (2). Выберите файл и нажмите «Удалить». Проверьте наличие служебных скриптов в административном разделе вашего сайта: перейдите в Настройки → Инструменты → Проверка системы. Запустите тестирование (1), результат будет в строке «Служебные скрипты в корне сайта» (2). Если скрипт обнаружен спустя какое-то время, появляется вероятность заражения сайта через него. Поэтому рекомендуется восстановить сайт из резервной копии, созданной до появления скрипта. Удалите по инструкции на примере файла «restore.php». Увеличивает риск заражения сайта наличие стандартного номера ID у первого пользователя сайта. По умолчанию ID равен 1. Из-за этого злоумышленники могут попасть в административный раздел подбором пароля с помощью служебного скрипта. Поэтому рекомендуется сменить номер ID на любой другой. Например, на 26. Это усложнит задачу мошенникам.

Предоставить вход в административный раздел по IP-адресам

Удалять служебные скрипты

Что почитать еще на тему защиты бизнеса? Статьи рубрики «Безопасность» в нашем блоге.