Как интегрировать Zimbra с DLP-системой?

Одним из ключевых направлений работы ИТ-отдела любого современного предприятия является информационная безопасность. В мире, где написание зловредных программ и вирусов-шифровальщиков не просто поставлено на поток, а является высокодоходным бизнесом, хранить информацию в целости и сохранности все труднее и труднее.

Однако внешние угрозы — далеко не единственное, с чем сталкиваются в своей работе специалисты по кибербезопасности. Не меньшую, а иногда и большую опасность для предприятия представляют собственные сотрудники, которые иногда случайно, иногда по злому умыслу организуют утечки важной информации, распространение которой приводит к возникновению репутационных потерь, упущенной прибыли и дополнительных материальных затрат для бизнеса. К примеру, разлетевшаяся по интернету фотография пьяного гендиректора на корпоративе легко может привести к большим убыткам, чем потеря крупного клиента.

Как и в случае с любым другим крупным стихийным бедствием, информационную утечку гораздо проще предотвратить, чем потом бороться с ее последствиями. Обычно для профилактики утечек создается так называемый «охраняемый периметр», который служит для того, чтобы информация, находящаяся внутри этого периметра не могла покинуть его пределы. Среди наиболее распространенных приемов — отключение usb-портов на компьютерах сотрудников, чтобы они не могли копировать важные данные на флешки, использование специальных фильтров для экранов, чтобы его содержимое нельзя было сфотографировать на смартфон, и многое другое.

Однако традиционно наиболее уязвимым звеном в защищенном периметре предприятия является электронная почта. Интернет буквально переполнен историями о том, как из-за безалаберности сотрудников предприятия к третьим лицам попадают письма, в которых содержится вся история внутренней переписки с прикрепленными фотографиями и важными документами. Нередко именно через электронную почту утекают адреса и телефоны клиентов предприятия.

Для того, чтобы успешно противостоять этим угрозам в рамках охраняемого периметра, принято использовать различные Data Leak Prevention (DLP) системы. Принцип работы таких систем достаточно прост, они анализируют весь исходящий из защищенного периметра трафик, на основании сложных алгоритмов определяют степень конфиденциальности той или иной информации и попросту не пропускают те данные, которые могут содержать в себе утечку. Рынок DLP-систем на сегодняшний день довольно сильно развит и может предложить целую россыпь различных решений, среди которых есть множество отечественных продуктов, вроде «Zecurion», «SearchInform» и «InfoWatch», а также бесплатные и открытые решения вроде MyDLP и OpenDLP.

Разумеется, одним из условий создания защищенного периметра является отказ от использования публичных сервисов и переход на корпоративные платформы для совместной работы и почтовый сервер. На сегодняшний день многие решения имеют встроенный DLP-функционал, однако в Zimbra Collaboration Suite он на данный момент отсутствует. Именно поэтому очень часто звучит вопрос о том, как использовать Zimbra в условиях создания защищенного периметра, оснащенного DLP-системой.

Что ж, отсутствие встроенной DLP в Zimbra с лихвой компенсируется легкостью ее интеграции с решениями от сторонних разработчиков. Благодаря возможности гибкой настройки Postfix, администратор может легко перенаправить всю исходящую почту на сервер с DLP-системой, которая, в свою очередь, и будет проверять исходящие письма на предмет наличия в них конфиденциальных данных.

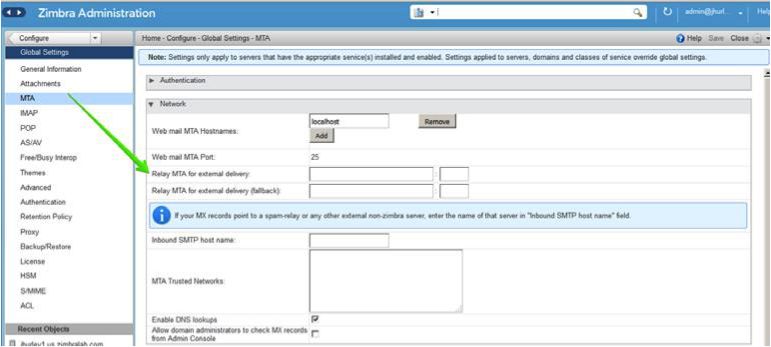

Для того, чтобы перенаправить все письма почтового сервера Zimbra на сервер с DLP-системой, нужно зайти в админку Zimbra, перейти на вкладку Global Settings, выбрать пункт MTA, а затем в строке «Relay MTA for external delivery» прописать ip-адрес и порт своего сервера с DLP-системой, а затем сохранить внесенные изменения.

После этого вам остается только указать адрес сервера с Zimbra в настройках MTA самой DLP-системы. Например, в системе MyDLP это делается редактированием настроек POSTFIX, которые находятся в файле /etc/postfix/main.cf. В разделе mynetworks вам нужно указать IP-адрес сервера с Zimbra. Например, если адрес вашего сервера 147.15.20.128, то строка с настройками будет иметь следующий вид:

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128 147.15.20.128/32В результате DLP-система становится дополнительной инстанцией, которую проходят отправляемые из Zimbra электронные письма, а риски связанные с утечкой важной информации посредством e-mail значительно снижаются.