Топ угроз кибербезопасности для бизнеса + способы противостояния

Как пишет Коммерсантъ, число сетевых кибератак на российские компании по итогам второго квартала выросло примерно на 40% в сравнении с аналогичным периодом прошлого года и более чем на 13% относительно начала 2023 года.

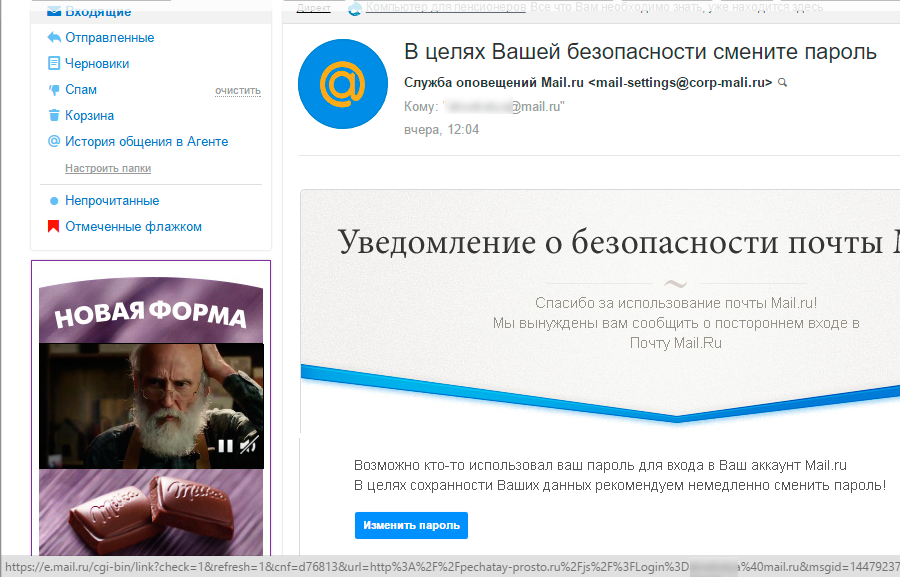

Фишинговые атаки

Во время фишинговой атаки злоумышленники отправляют мошеннические ссылки, которые замаскированы под знакомые и известные. Письма с фишинговыми ссылками нередко приходят с электронных адресов, имитирующих настоящие, но с незначительными изменениями: например, вместо twitter.com может быть twitter.ru или twiter.com.

Цель такой атаки — заставить людей раскрыть конфиденциальную информацию, такую как учетные данные для входа или финансовые данные.

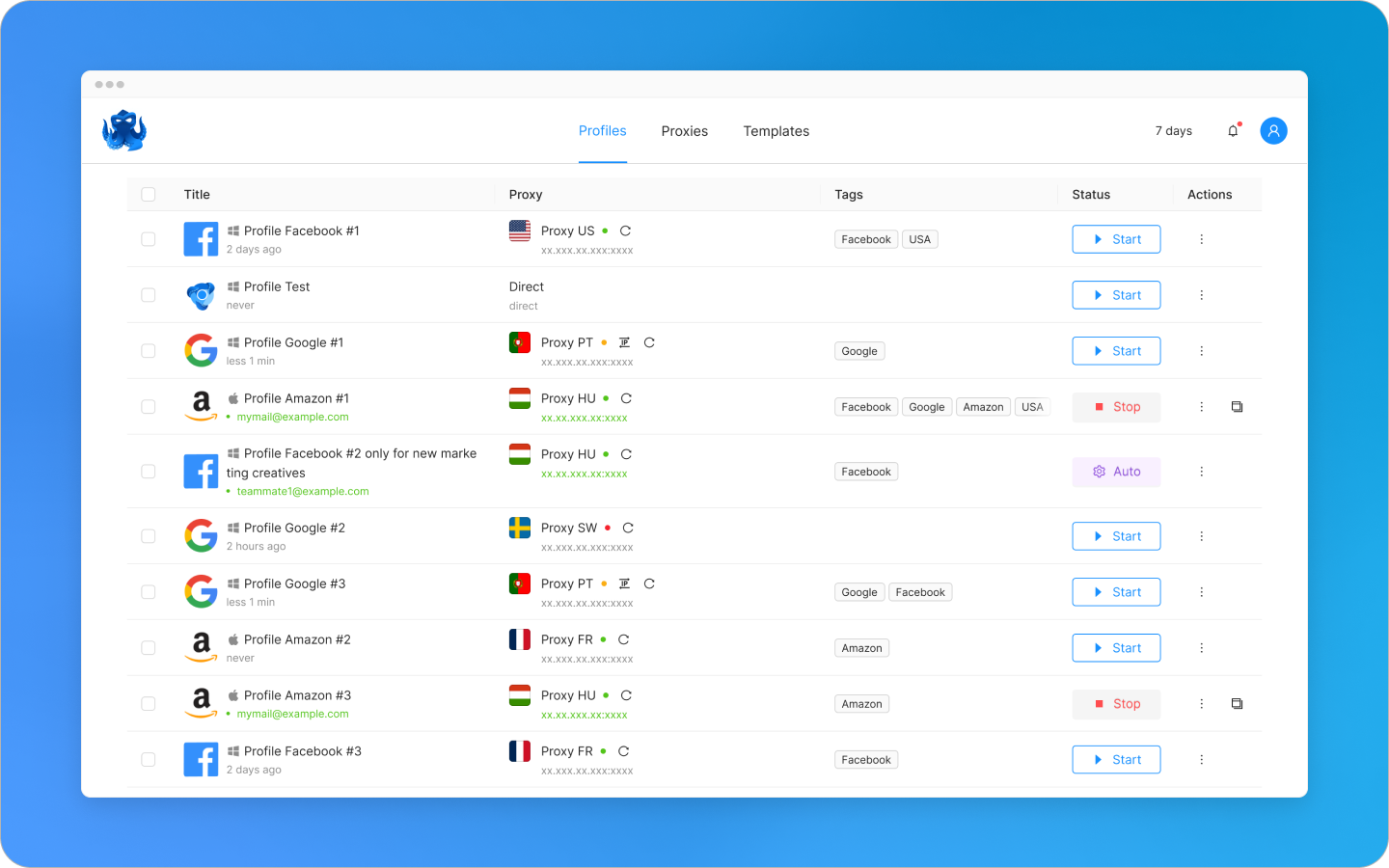

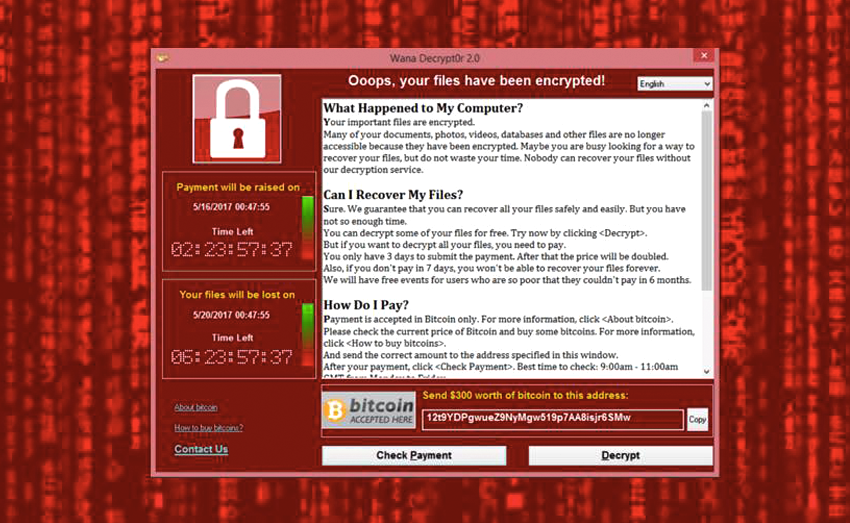

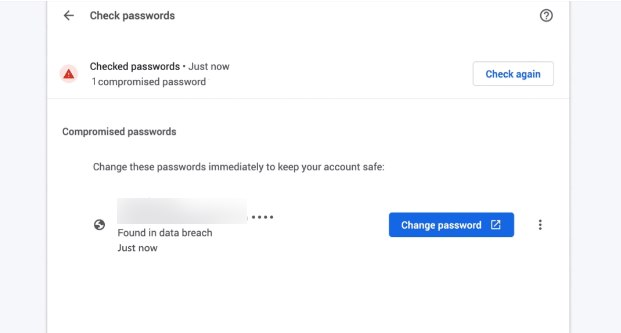

Пример фишингового письма, цель которого — получить данные для входа в почтовый аккаунт Для обычных пользователей такой тип атаки хорошо знаком: по данным Координационного центра доменов.ru/.рф, всего за половину 2023 года число мошеннических сайтов, маскирующихся под одни только российские маркетплейсы, выросло в 11 раз. Для предпринимателей этот вид атаки может быть наиболее неприятным в том случае, если фишинговая ссылка будет скрываться, например, за запросом на перевод денег или на уточнение банковских данных. Как противостоять? Проверять правильность написания e-mail и сайта, на который вы переходите. Особенно внимательно нужно относиться к тем ссылкам, по которым предлагают вводить какие-либо пароли. Вредоносное ПО создают для нанесения вреда компьютеру или сети. Заражение может привести к разнообразному набору последствий, от надоедливых всплывающих окон до кражи данных или сбоя в работе корпоративных сервисов. Существуют несколько видов вредоносных программ, вот некоторые из них: Цель вируса — удаление отдельных файлов или всей операционной системы, разрушение структур размещения данных, нарушение работы сети, кража данных, вымогательство, блокирование работы пользователей. Иногда вирусы делают для использования вычислительных мощностей «жертвы» для майнинга — это замедляет работу компьютера Как противостоять? Не скачивать файлы из подозрительных источников, пользоваться антивирусами и постоянно обновлять их. Многие проблемы с кибербезопасностью мы создаем себе сами. Например, используем слишком простые пароли. Хакеры легко угадывают их и могут получить доступ к конфиденциальным данным. Есть три основных способа, как хакеры получают пароли: Как противостоять? Использовать сложные пароли, регулярно их менять, не использовать одинаковые пароли для разных сервисов. Также стоит следить за утечками — в парольных менеджерах и некоторых браузерах эта функциональность есть «из коробки». Инсайдерская утечка — это преднамеренный или случайный слив конфиденциальных данных сотрудниками или подрядчиками. Слить данные случайно сотрудники могут по одной из причин, указанных выше: несложно стать жертвой социального инжиниринга или открыть фишинговую ссылку, если о рисках этого тебя не предупредили. Другое дело — умышленные сливы. Особенную опасность в этом случае представляют недовольные сотрудники, которые перед увольнением могут удалить важные аккаунты или увести базу клиентов. Существует три основных способа предотвращения внутренних утечек информации: Для информационной безопасности могут пригодиться антидетект браузеры. Они используют технологию подмены цифрового отпечатка пользователя, помогают менять IP-адреса и маскировать множество параметров, по которым сайты отслеживают действия пользователей и идентифицируют их. Такое программное обеспечение широко используют хакеры, но оно также может быть полезно бизнесу, если нужно защитить конфиденциальную информацию. Антидетектные браузеры, такие как Octo Browser, предоставляют все необходимые инструменты для безопасной распределенной командной работы. Руководитель может создавать и передавать профили, использовать теги, просматривать историю активности, распределять роли и права доступа между менеджерами, чтобы предотвратить утечку данных. Например, если вам нужно передать управление аккаунтом в социальных сетях менеджеру на подряд, можно создать для него отдельный профиль и передать доступ к нему, не передавая при этом пароль и логин. Кроме того, в Octo Browser есть встроенная возможность связать профили с прокси. Она, в сочетании с технологией подмены фингерпринта, позволяет вам избежать банов за мультиаккаунтинг на таких платформах, как Facebook, Instagram, Amazon и других, когда несколько человек в вашей команде используют одну учетную запись из разных мест. Octo Browser надежно защищает пользовательские данные. Они хранятся в облаке в зашифрованном виде. Хранение данных организовано таким образом, что даже в случае маловероятного события частичной утечки данных злоумышленники все равно не смогут войти в профиль пользователя. Это полностью устраняет одну из основных угроз информационной безопасности.

Вредоносное ПО, вирусы

Слабые пароли

Утечки от инсайдеров

Чеклист информационной безопасности:

Хакерский софт для защиты от хакеров