Поиск информации в открытых источниках (OSINT). Получение адресов электронной почты для фишинговых и спам-атак. (Часть 2)

Многие сотрудники компаний, не задумываясь открывают все входящие письма, что создает угрозу проникновения неавторизованного пользователя во внутреннюю сеть организации. Но куда писать? Сразу отметим, что любой из описанных ниже способов может помочь получить уникальные адреса электронной почты, чем успешно пользуются киберпреступники.

Первый вариант, который мы рассмотрим — это ручной поиск. Для этого будем использовать поисковые движки Google, Yandex и пр. Если говорить про Google, то специализированные поисковые запросы называются Google dork queries (дорки, гугл-дорки).

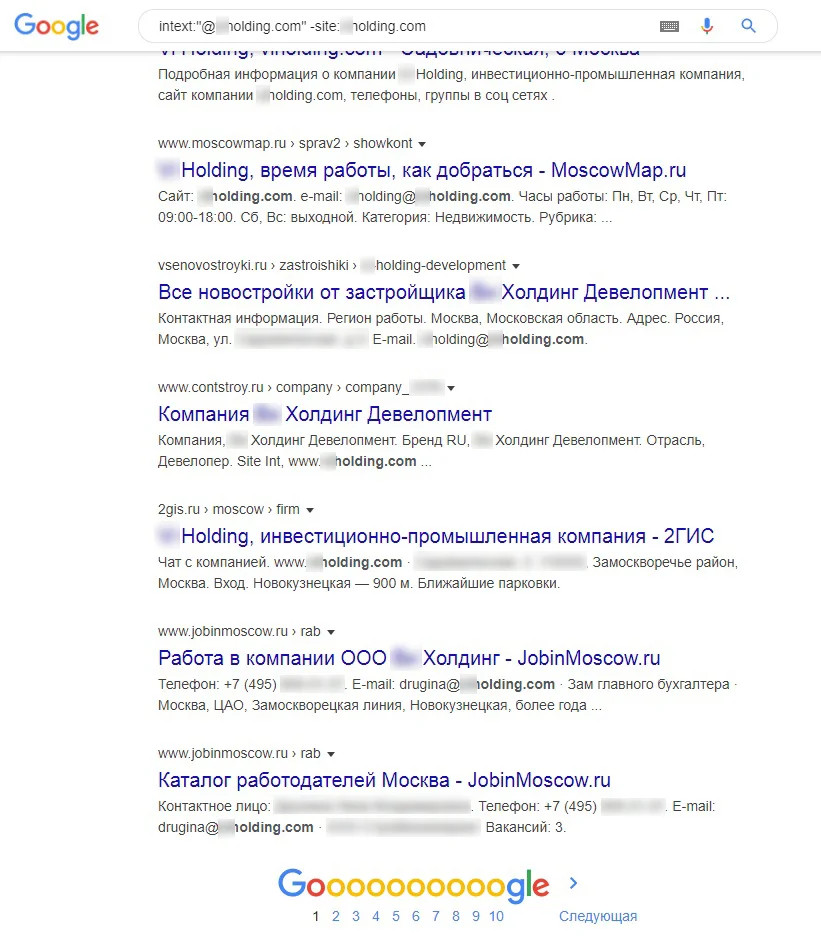

Обычно почтовые адреса расположены в том же домене, что и остальные ресурсы компании. Для начала посмотрим, какие адреса можно обнаружить в открытом доступе на сайте целевой организации:

Уже хорошо, но чем больше адресов обнаружит злоумышленник, тем больше вероятность успешного проникновения. Ищем дальше:

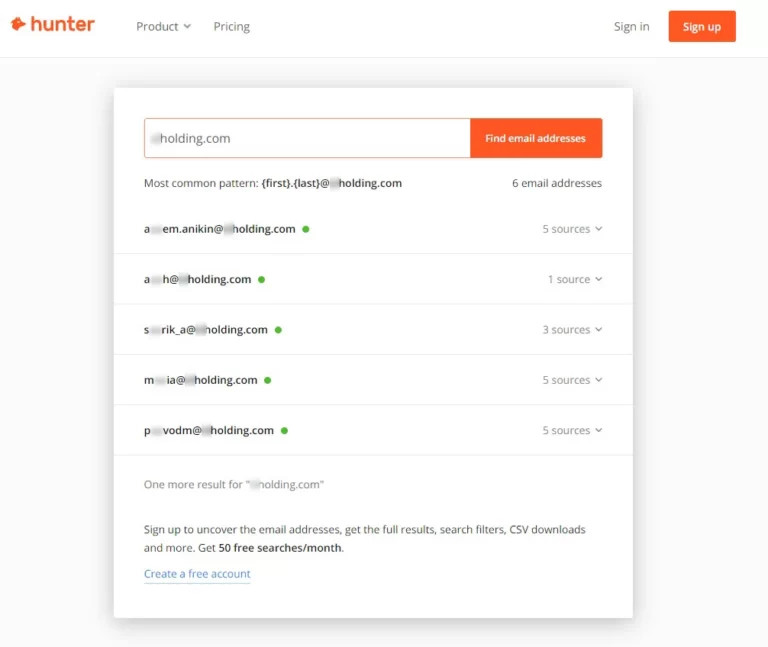

Добавление всего одного символа в поисковую строку существенно расширило количество полученных адресов. Однако, мало кто готов тратить собственное время на сбор информации вручную. В подавляющем большинстве случаев, злоумышленник будет использовать автоматизированный поиск. В этом ему может помочь дополнительное ПО. Для примера, используем широко известную программу из состава дистрибутива Kali — theHarvester и получаем список интересующих нас адресов, не прилагая никаких усилий: Также для поиска адресов электронной почты отлично подходят SimplyEmail, h8mail. В Рунете хорошо себя показывает ePochta. Третий вариант еще проще. Адреса электронной почты можно найти с помощью общедоступного сервиса hunter.io, созданного с благородной целью облегчения взаимодействия между компаниями: Таких же результатов позволяет достичь использование соответствующего расширения для интернет-браузера. После сбора данных, злоумышленник приступает к анализу обнаруженных логинов. Это позволяет сделать вывод о маске (если таковая имеется), которая используется для генерации пользовательских имен. Кстати, открытый сервис hunter.io тоже в состоянии это сделать. Вышеописанные действия помогают потенциальному преступнику составить список дополнительных «возможных» почтовых адресов компании, на которые и будут осуществляться вредоносные рассылки. Кража аутентификационных данных с помощью фишинговых атак, распространение писем, содержащих трояны для осуществления удаленного доступа, и шифровальщиков для получения прибыли, — это лишь основной список злонамеренных мероприятий, в которых киберпреступник использует приобретенную информацию. Для формирования подобных рассылок, в целях повышения шанса на успех, обычно используются методы социальной инженерии и темы общей направленности, рутинные для большинства компаний, такие как бухгалтерская отчетность, согласование документов и пр. Предположим, что работники организации оказались хорошо проинформированы по поводу рисков при работе с электронной почтой, и ни одно вредоносное письмо не было открыто (маловероятно, но все же). Тогда злоумышленнику необходимо действовать более целенаправленно. А как именно, мы расскажем в следующей части Текст: команда Origin Security