редакции

Уязвимость Bitrix. Как собрать персональные данные и заспамить недруга

Всем привет!

Мы в «Иващенко и Низамов» занимаемся поисковым продвижением сайтов, контекстной и таргетированной рекламой. Иногда в процессе работы мы решаем задачи, которые, откровенно говоря, решать не должны. И вот это как раз такой случай.

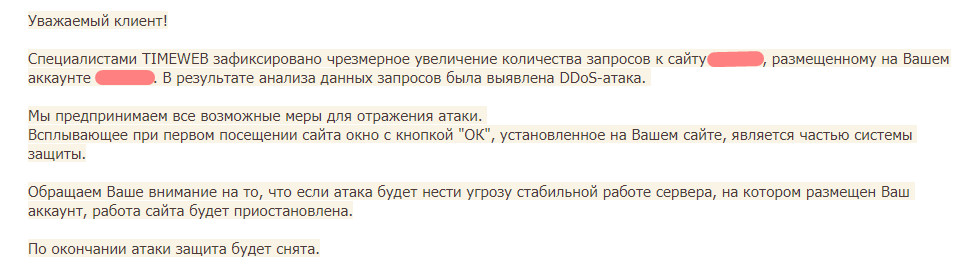

Примерно год назад у одного из наших клиентов возникла проблема. Нагрузка на MySQL стала столь значительной, что хостер прислал уведомление следующего вида:

DDoS? Ок, мы принялись изучать, в чем проблема.

Беглый анализ навел на две, одинаково неприятные, мысли:

- Мы устроили хостингу DDoS, когда проверяли его на наличие вирусов.

- Мы устроили сайту DDoS, когда скачивали картинки для обработки и пакетного сжатия.

Еще было подозрение на погоду. Мало ли, надуло.

Если скачивание картинок с сайта чревато такими опасностями, значит, мы поостережемся, угомоним свои амбиции и проверку на вирусы пока отложим. Вместе с тем прикинем, не сменить ли условия хостинга.

Тем временем хостер написал еще одно обиженное письмо. А у нас подошло время полной ежемесячной проверки сайта, и в «Вебмастере» были обнаружены коварные ссылочки (очень много) следующего вида:

/bitrix/rk.php?=goto=http…

Сайты, которые ссылались на наш проект, были, мягко говоря, плохие. Даже не МФА, а просто не пойми что. Очень неприятный звоночек.

Таким способом несколько лет назад валили казахстанские банки. Использовали open redirect для фишингового сбора данных.

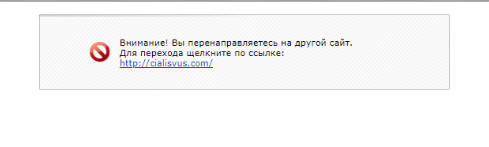

Уязвимость позволяет любому сайту закинуть на свою страницу ссылку вида:

http(s)://домен.жертва/bitrix/redirect.php?goto=http://домен.агрессор/*что-нибудь*

Т.е. вы заходите неизвестно куда, а там написано: стопятьсот рублей за участие в программе лояльности вашего банка (любимого онлайн-магазина, форума и т.п.), просто пройдите по ссылке.... Никаких предупреждений о том, что вы покидаете доверенную зону и отправляетесь неизвестно куда, не будет.

Как такое возможно? А вот как.

Проблема в родной конфигурации «Битрикс». Это rk.php и redirect.php — служебные файлы, используемые системой для сбора статистики редиректов пользователей при клике по баннерам и ссылкам.

- Многие называют эту схему уязвимостью. Но вот так вот работает панель.

- Многие пишут, что это позволяет использовать сайт как прослойку для редиректов на левые сайты. Но такова реальность, данная нам в ощущениях.

Аналогичная схема может действовать в почтовых рассылках, сообщениях в блогах и социальных сетях и т. д. и т. п. Цель злоумышленника: прикрыться трастовым доменом, чтобы заставить пользователя совершить целевое действие (оставить свои персональные или платежные данные).

Другая цель: испортить представление поисковых систем о вашем сайте. Потому что робот увидит миллион «не тех» ссылок, лучше (хуже) чтобы ссылки шли на что-то совсем неудобоваримое, типа троянов, и накажет. Опять же, скорость и доступность вашего сайта будут ограничены.

Нет однозначного решения, как это исправить. Форумы переполнены болью.

Мы решили бороться по-простому:

- включили встроенную в «Битрикс» функцию «Защита редиректов от фишинга» при переходе по ссылкам (пользователям будет выдаваться окно подтверждения перехода по ссылке);

- указали в robots.txt директивы disallow для обоих этих файлов.

Что вы думаете, помогло? Не тут-то было.

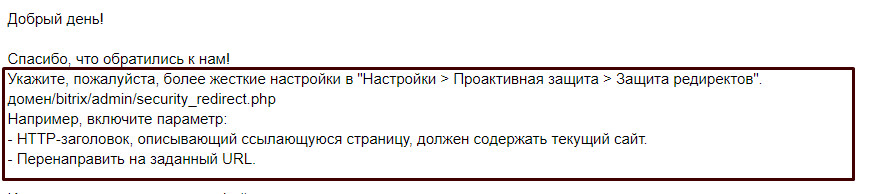

Эмоции немножко накалились. И мы стали биться в двери «Битрикс». Что они нам изначально ответили? Ну конечно же, выслали перечень типизированных работ, которые мы уже провели!

Пишем, что все сделали, а результатов нет.

МХАТ. Пауза.

И к нашему великому удивлению решение поддержки было следующим:

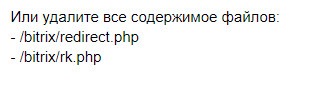

Пожалуй, это и смешно, и грустно. Поддержка «Битрикса» рекомендует удалить кусок, пусть и небольшой, собственного продукта. И это помогает.

Напоминаем, проблеме уже не один год. И хотя на официальном форуме «Битрикс» старт обсуждения датируется 2004 годом, никаких упоминаний об этой лазейке в документации нет.

Пожалуй, не стоит дожидаться сюрпризов, а лучше сразу сходить и выпилить содержимое этих директорий, попрощавшись с возможностью адекватно оценивать статистику баннеров на своем сайте.

Материал подготовлен Еленой Кулишкиной. «Иващенко и Низамов»

В качестве консультанта выступил из сумрака наш разработчик: Илья Соловьев

***

Читателям SPARK мы предлагаем проверить свой сайт у наших специалистов совершенно бесплатно, заказав SEO-аудит с помощью промокода SPARK1809.