редакции

Поиск информации в открытых источниках (OSINT). Изучение сотрудников компании для формирования фишинговых писем. (Часть 3)

В предыдущих частях (часть 1 и часть 2) мы рассмотрели основные действия злоумышленника, осуществляемые для сбора информации в открытых источниках о внешнем периметре организации, а также для поиска адресов корпоративной электронной почты. Последние могут быть использованы преступником для заражения внутренних систем компании вредоносным ПО, однако для этого необходимо, чтобы зловредное письмо было хотя бы открыто. Что же сделает киберпреступник, если этого не произойдет? Отступит? Нет, подойдет к делу более целенаправленно.

На текущий момент, практически любой человек имеет профиль в популярных социальных сетях: Facebook, ВКонтакте, Twitter или Instagram. Такие аккаунты являются ценным источником информации о работе, увлечениях, характере и ближайшем окружении людей. Для формирования более целенаправленного письма, для вызова эмоционального отклика у адресата и, как следствие, для повышения шанса открытия вложения злоумышленники нередко используют открытые данные о работниках целевой компании.

Отправной точкой для поиска личных данных сотрудников является официальный сайт организации, а именно разделы «Контакты», «О нас» и т.д. Опять же, администраторы зачастую оставляют свою контактную информацию при регистрации доменных имен или при оформлении сертификата (см. часть 1).

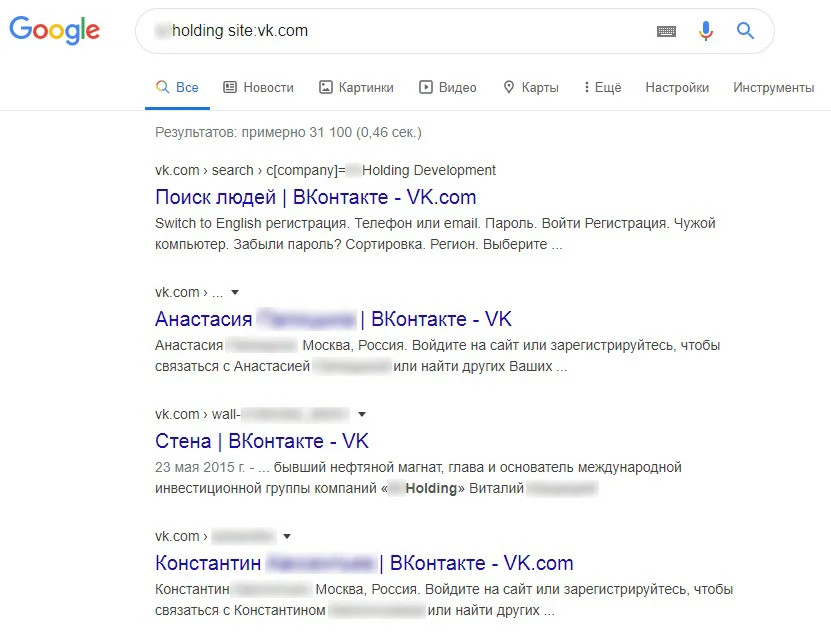

Поиск информации обычно производится при помощи универсальных поисковых движков, например, Google, Yandex и т.д. Или, как вариант, при помощи возможностей социальных сетей. В «Друзьях», выявленных сотрудников целевой компании, всегда найдется парочка коллег. Также всегда существует вероятность, что человек оставил раскрытой дополнительную контактную информацию, например, адрес личной электронной почты, номер телефона или ссылки на другие социальные сети. Помимо самих данных пользователя, представленных в аккаунте, злоумышленника интересуют используемые логины, никнэймы, номера и другие идентификаторы, по которым можно продолжать поиск на других ресурсах: к примеру, по никнэйму администратора можно найти его репозиторий на Github или аккаунт в LiveJournal, где он рассказывает о специфике работы корпоративных серверов или делится мнением о том, какие пароли лучше использовать. Именно к паролям специалисты регулярно наблюдают крайне пренебрежительное отношение. Мало кто из сотрудников и даже руководителей компаний может допустить мысль о большой вероятности кражи пароля. По этой причине, взломы различных учетных записей, кражи персональных данных, утечки баз данных не сходят с заголовков информационных ресурсов. Объемные кластеры информации и коды аутентификации регулярно появляются в продаже на нелегальных форумах в даркнете. Причем, не нужно ждать взлома нужной компании, — достаточно найти пароли от аккаунтов работников на сторонних ресурсах, которые, как это ни странно, очень часто подходят и для рабочих учеток. Для того, чтобы проверить не стали ли Ваши данные достоянием интернет-общественности, как нельзя лучше подходит агрегатор утечек haveibeenpwned.com. Вводим почтовый ящик в строку поиска и получаем список утечек, содержащих указанный адрес. В целях автоматизации описанных действий по поиску информации в открытых источниках, создаются мощные фреймворки для OSINT, например, Maltego, Lampyre и Datasploit. Правда, часть из них являются платными, а для своей работы они требуют множество API-ключей, чтобы подключаться к различным ресурсам. В конечном итоге, злоумышленник получает массу личной информации о сотрудниках для формирования более персонализированных писем, а также аутентификационные данные, которые могли быть использованы на других ресурсах. Если и это не помогло: отправленные письма заблокированы спам-фильтром и антивирусом, а все обнаруженные пароли уже давным-давно изменены, — то в таком случае, крайне целеустремленный злоумышленник может попытаться «подобраться поближе». Об этом расскажем в следующей части. Текст: команда Origin Security