редакции

Двухфакторная аутентификация: как 2FA приспособилась в сегодняшних реалиях

Детальный анализ показывает, что уровень внедрения 2FA (двухфакторная аутентификация) в течение последних пяти лет оставался на низком уровне, несмотря на то, что количество взломов учетных записей со слабыми паролями и фишинговых атак, с каждым днем увеличивается. Некоторые сайты, предлагают собственные решения двухэтапной аутентификации. Они не хотят использовать стандартные решения такие как: TOTP и токены авторизации.

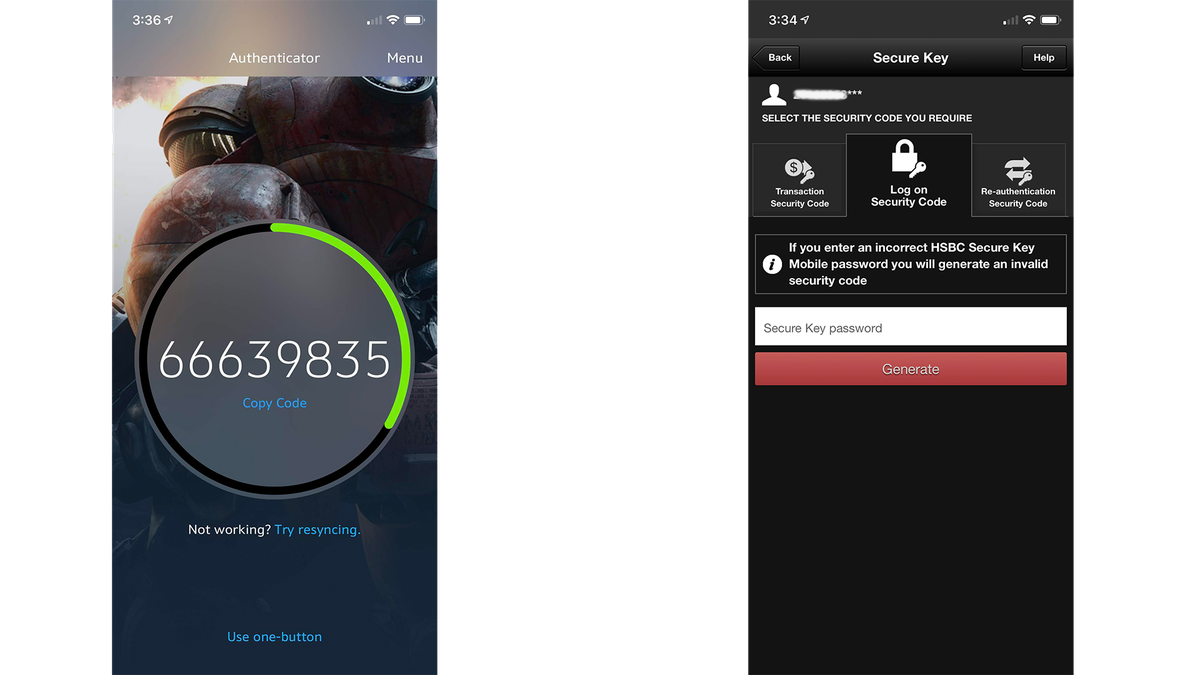

2FA на сайтах HSBC и Blizzard Entertainment

Возможно, данная тенденция вредна для безопасности экосистемы Интернета. Поскольку она ведет к созданию нездоровой конкуренции между сайтами, побуждающей пользователей использовать разные системы и устанавливать множество приложений.

Как видно на скриншоте выше, сайты HSBC и Blizzard Entertainment выпустили свои собственные приложения, в которых реализована двухфакторная аутентификация. Они используют кастомные наработки. Например HSBC запрашивает ПИН-код для генерации одноразового пароля и называют их программный аутентификатор безопасным ключом, который, может запутать пользователя. Обычным же людям приходится приспособиться и изучать особенности каждой системы.

А вот, если бы все сайты использовали один единый стандарт двухфакторной аутентификации, пользователям было бы легче приспособиться. Так как они уже привыкли к стандартному интерфейсу программы, но...

Как мы можем помочь перейти от фрагментированной экосистемы 2FA к единой стандартизированной — это, вероятно, одна из самых больших проблем, с которыми мы сталкиваемся как сообщество.

Структура статьи построена следующим образом:

- Методология: как собирались данные и каковы ограничения анализа.

- Распространенность 2FA: сводная информация о том, насколько широко развернута сеть 2FA на примерно 1200 проанализированных площадках.

- Уровень адаптации: как изменился уровень за последние 5 лет.

- График адаптации: здесь наглядно показано какие отрасли больше всего используют двухфакторную аутентификацию.

- Тип 2FA: какой тип (программные и аппаратные токены, SMS и т.д.) встречается чаще всего.

- Общее внедрение: насколько широко используются токены авторизации и TOTP для сайтов, предлагающих 2FA.

Прежде чем углубляться в результаты, нудно кратко описать, как данные собирались и анализировались.

Методология

Чтобы определить, сколько сайтов и какой тип 2FA используется, я взял список на сайте dongleauth.info.

Чтобы данные были наиболее точными, я обратился к git репозиторию сайта dongleauth.info и вытащил список сайтов, после последнего коммита каждого года с 2014 по 2017. Также было написано несколько скриптов на Python’е для объединения файлов yaml и вычисления статистики, необходимой для создания диаграмм, которые используются в этом посте.

Ограничения и неточности анализа

Среди основных ограничений этого анализа, очевидно, что он не систематический. В идеале нужно просмотреть 1000 лучших сайтов и вручную проверить, доступен ли 2FA. И если да — то какой тип используется. Также я не проводил формальный анализ типа используемого сайтами.

Наконец, несмотря на то, что проведено много исследований, которые показывают, что пользователи разборчивы в том, какое приложение они устанавливают, нет статистики, которая бы показала, что юзеры не устанавливают приложения безопасности.

Цель изучения

Цель данного поста — не исследовать абсолютно все сайты, а повысить осведомленность. Данные, представленные в этом посте, достаточно хороши, поскольку проблемы настолько распространены, что они очевидны независимо от того, как вы на них смотрите.

В частности, если посмотреть на охват базы данных по старой версии 2015 года среди топ-1000 сайтов Alexa, то видно, что база данных охватывает 40% из 100 лучших доменов и 23% самых популярных. 500 — это не идеально, но этого более чем достаточно, чтобы определить тенденцию.

Насколько распространена аутентификация 2FA?

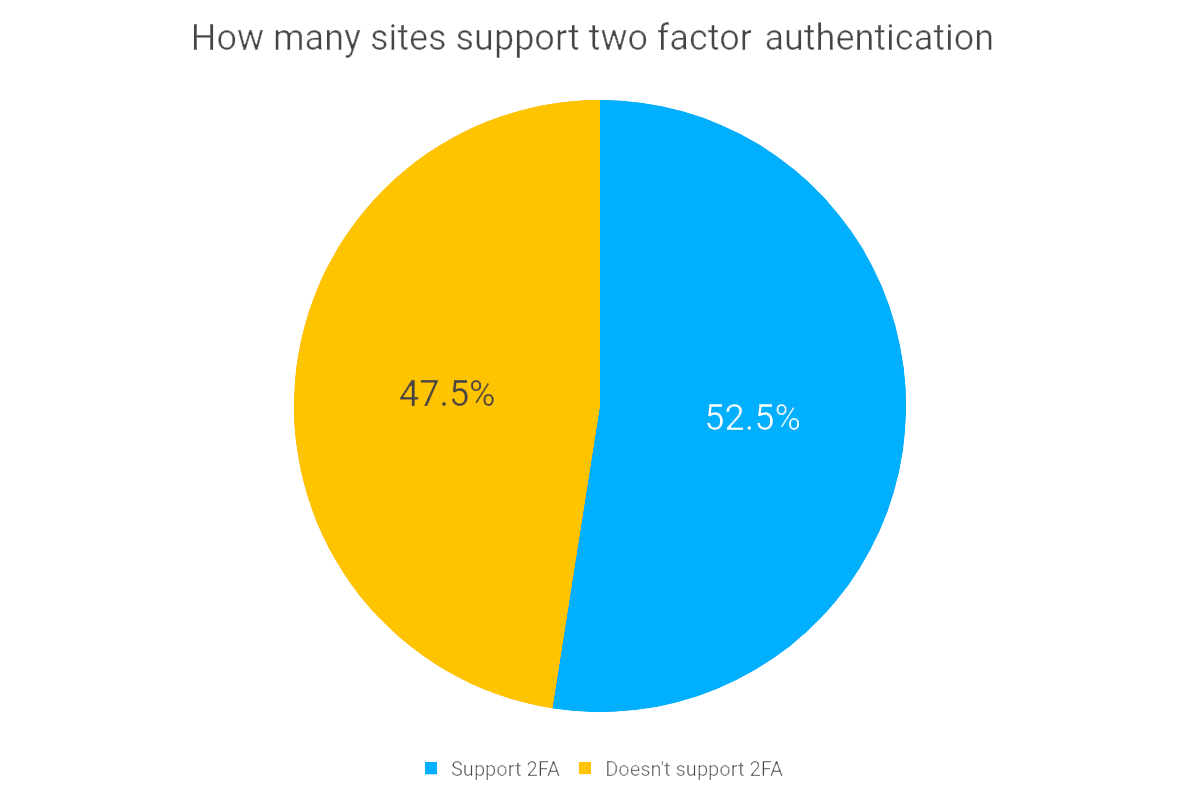

Сколько процентов сайтов имеют поддержку 2FA. Синий цвет — поддерживают, желтый — нет.

На круговой диаграмме видно, что 52,5% из 1149 сайтов, перечисленных в базе данных dongleauth, поддерживают 2FA. Даже если один сайт внедрил двухфакторную аутентификацию это несомненно плюс. Однако есть много нюансов, которые рисуют более мрачную картину.

Уровень внедрения 2FA увеличивается?

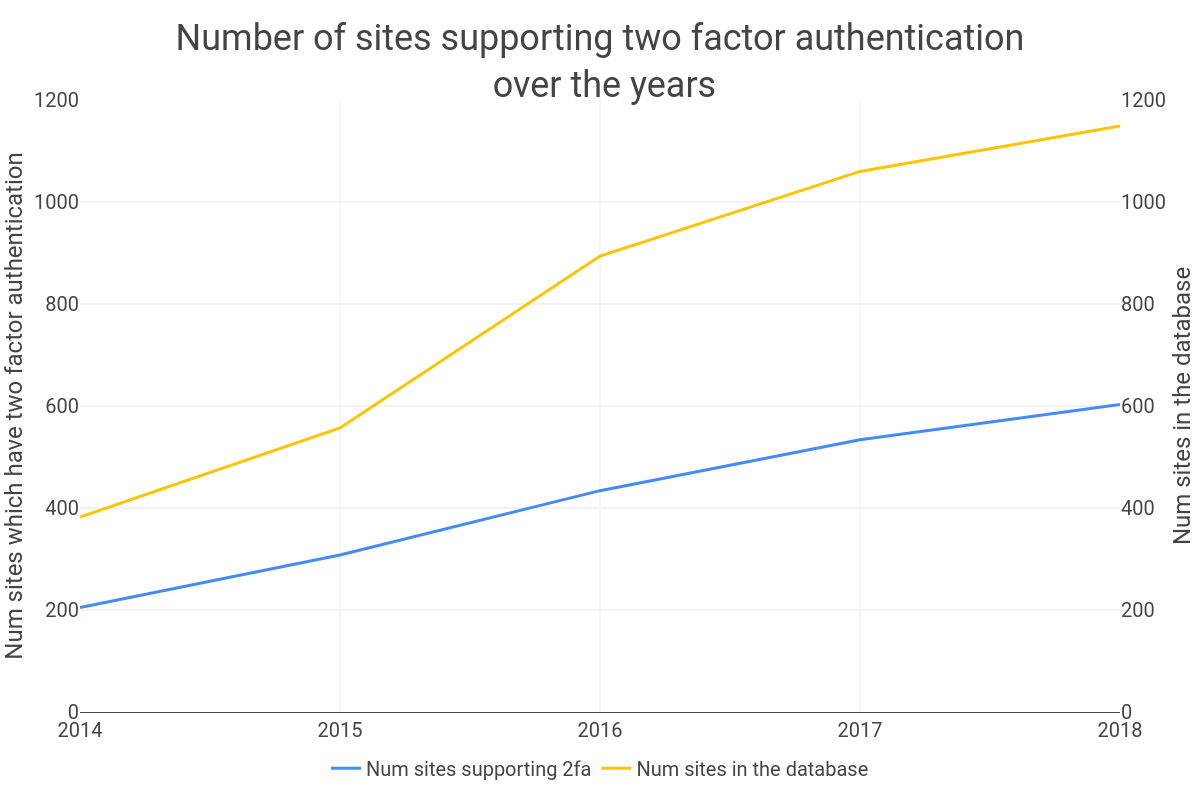

Количество сайтов, которые поддерживают 2FA (по годам). Желтая кривая — кол-во сайтов в базе. Синяя — кол-во сайтов, поддерж. 2FA.

Чтобы оценить, увеличивается ли уровень внедрения 2FA, я составил график кол-ва сайтов в базе данных в конце каждого года с момента его создания (2014 г.) и сколько таких сайтов было помечено как поддерживающее 2FA. Из графика выше видно, что картина не совсем радужная. Несмотря на то, что число сайтов, поддерживающих 2FA, выросло с 205 в 2014 году до 603 в 2018 году, общее количество сайтов в базе данных за тот же период выросло с 382 до 1149.

Это означает, что соотношение сайтов, поддерживающих двухэтапную верификацию, почти не изменилось за последние четыре года. Коэффициент внедрения составил 53,66% в 2014, 48% в 2016 и более 50% в 2017.

Глядя на график можно утверждать, что основной причиной стагнации является

тот факт, что база данных dongleauth выросла на 300% за последние пять лет (~ 1200 по сравнению с 400) и что новички — это небольшие / новые сайты, которые неохотно внедряют систему 2FA. Двухфакторная аутентификация: новые сайты против уже созданных. Зеленый цвет — уже существующие сайты, серый — новые сайты. Чтобы подтвердить или опровергнуть эту гипотезу, я посмотрел на уровень внедрения 2FA на существующих сайтах. Как

видно из приведенной выше гистограммы, малое кол-во сайтов, у которых не было 2FA с самого начала, приняли ее после добавления в базу данных. Исходя

из этого можно сделать вывод, что в последние годы количество сайтов, использующих 2FA, осталось практически на прежнем уровне. Понимание

того, почему сайты не принимают 2FA, и что можно сделать, чтобы стимулировать их к этому, являются ключевыми вопросами, на которые необходимо ответить, чтобы мы могли разработать эффективную глобальную стратегию, которая обеспечит устойчивое внедрение. Разделение сайтов по категориям Анализ

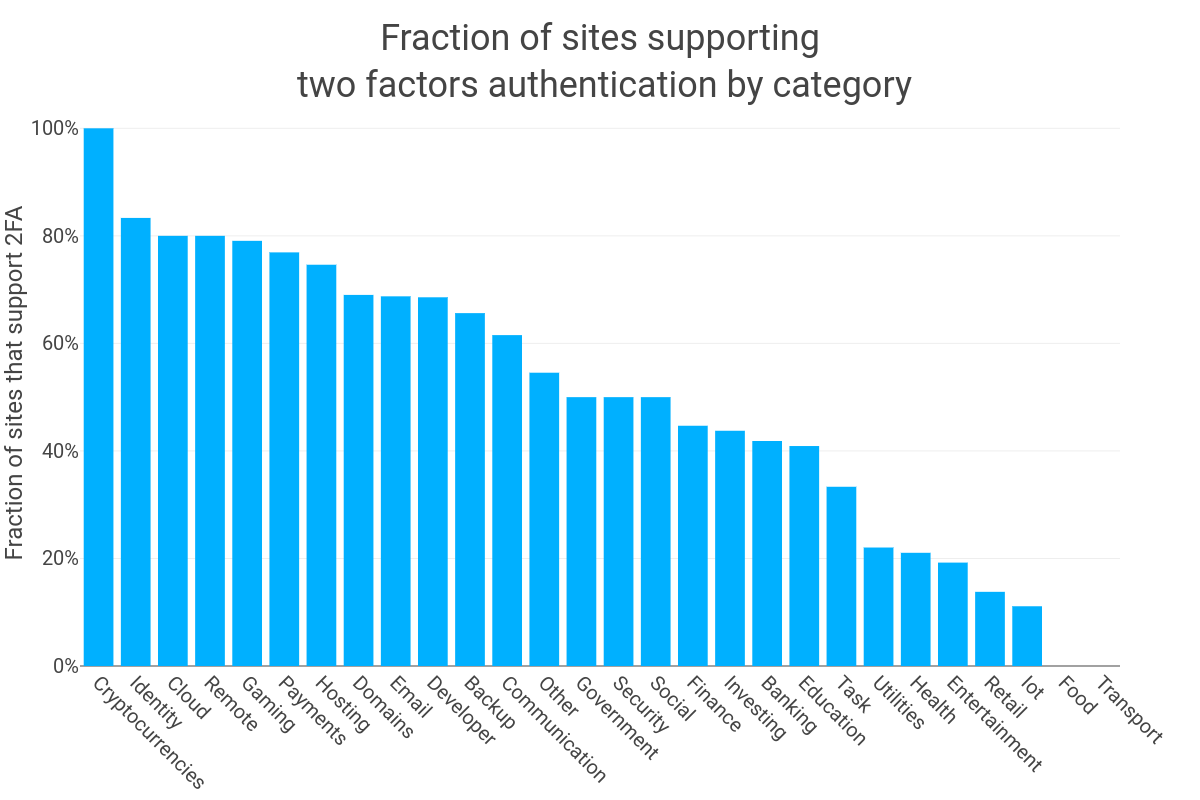

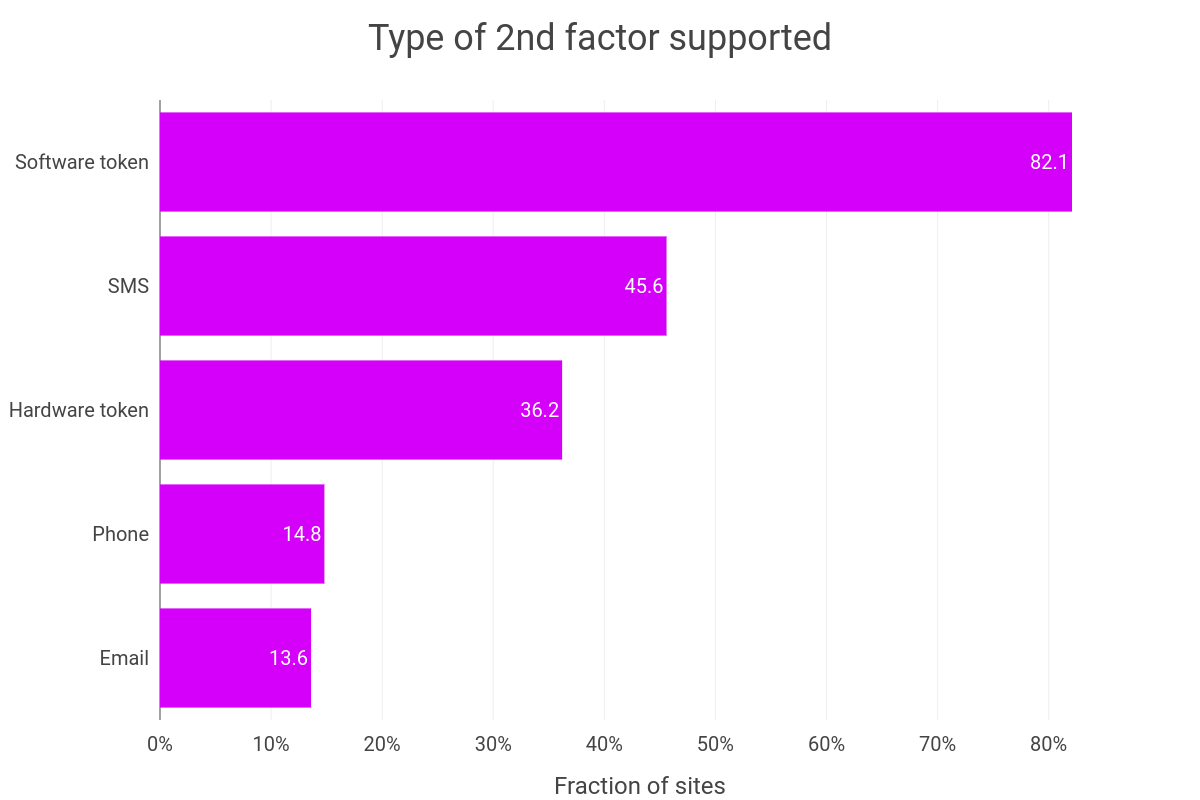

использования 2FA по категориям сайтов показывает, что финансовый сектор и связанные с ИТ (информационные технологии) сервисы, такие как криптовалюты и облачные сервисы, занимают лидирующее положение. Удивительно, что сайты, которые содержат очень важные и конфединциальные данные, такие как образование (40,9%) и здравоохранение (21%), находятся в конце гистограммы. Сайты относящиеся к услугам, оплата жкх питание и транспорт замыкают цепочку. Тип двухфакторной аутентификации в процентнах Если

посмотреть на типы двухэтапной верификации, то можно обнаружить, что 82,1% предлагают программные токены. На втором месте по популярности оказывается подтверждение по SMS. Их используют 45,6%, а аппаратные токены замыкают тройку рейтинга с показателем в 36,2%. Такой разрыв в кол-ве легко объясняется тем, что системы

с программным токеном легче внедрить и они в большинстве случаев бесплатны. Тогда как отправка SMS и аппаратные токены стоят денег. Очевидно, что с ростом популярности аппаратного

стандарта U2F, цена на них будет снижаться. С появлением webauthn и FIDO2 в 2018 году станет все проще, чем когда-либо. Это хорошая новость для безопасности. Потому что ключи U2F являются единственным типом второго фактора, которые защищены от фишинга, поскольку идет прямой обмен между ключом пользователя и веб-сайтом. Однако

все это произойдет только в том случае, если сайты действительно используют стандарты, а не прибегают к помощи своих решений . Это подводит нас к последней самой важной части поста, поскольку речь идет о будущем 2FA: соответствуют ли веб-сайты стандартам? Как

упоминалось выше, фрагментация 2FA заключается, в том, что нет единого стандарта двухфакторной аутентификации. Это позволило бы пользователям повторно использовать свои существующие токены приложений и оборудования. Вместо того, чтобы устанавливать проприетарные приложения,

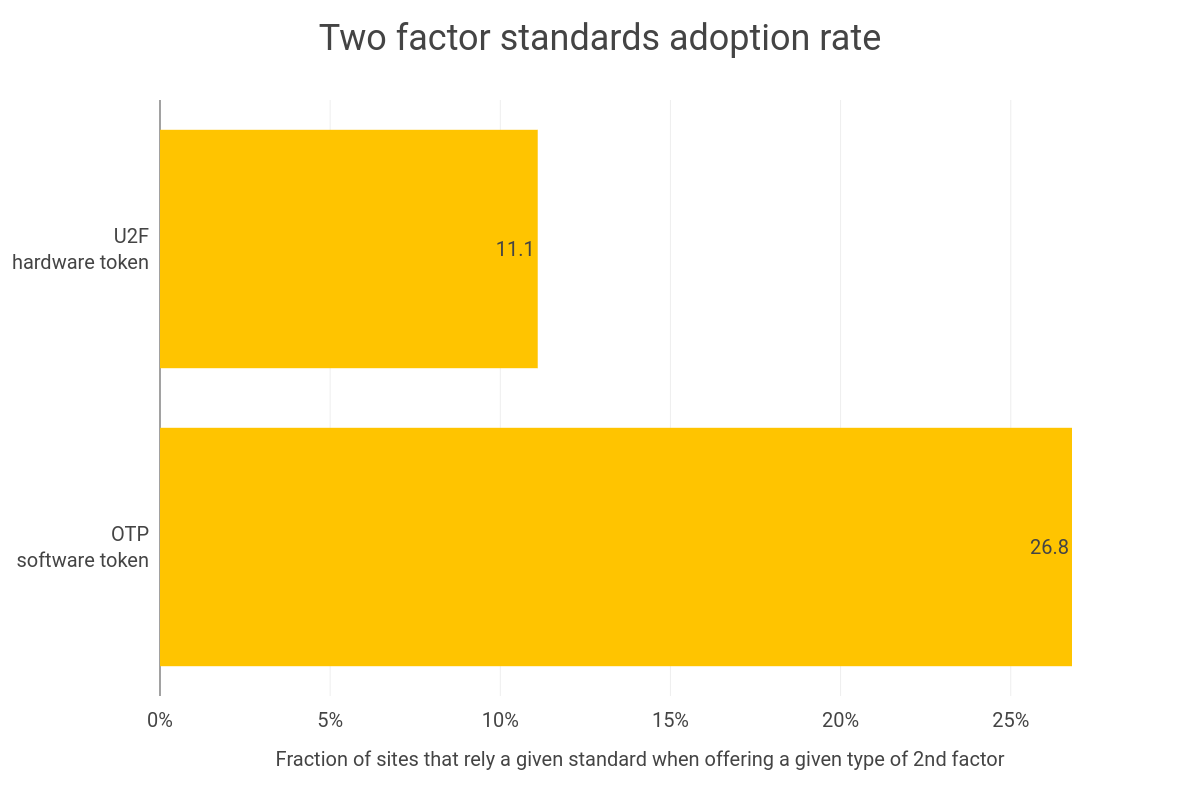

или покупать токены для каждого сайта. Прежде чем углубляться в уровень адаптации, нужно рассказать, какие стандарты существуют и когда они появились: Уровень фрагментации между аппаратными токенами U2F(сверху) и программными токенами (снизу) Как

вы можете видеть на рисунке выше, текущий уровень внедрения стандартов довольно унылый. Только 11% аппаратных токенов соответствуют стандарту U2F / FIDO и 26,8% — TOTP. Отсутствие

поддержки U2F объясняется тем, что он является относительно новым и не поддерживается основными браузерами. Отсутствие поддержки TOTP вызывает

больше беспокойства. Данный

протокол существует уже около десяти лет. Существует множество приложений на Android и OSX, которые поддерживают его. Но только один из

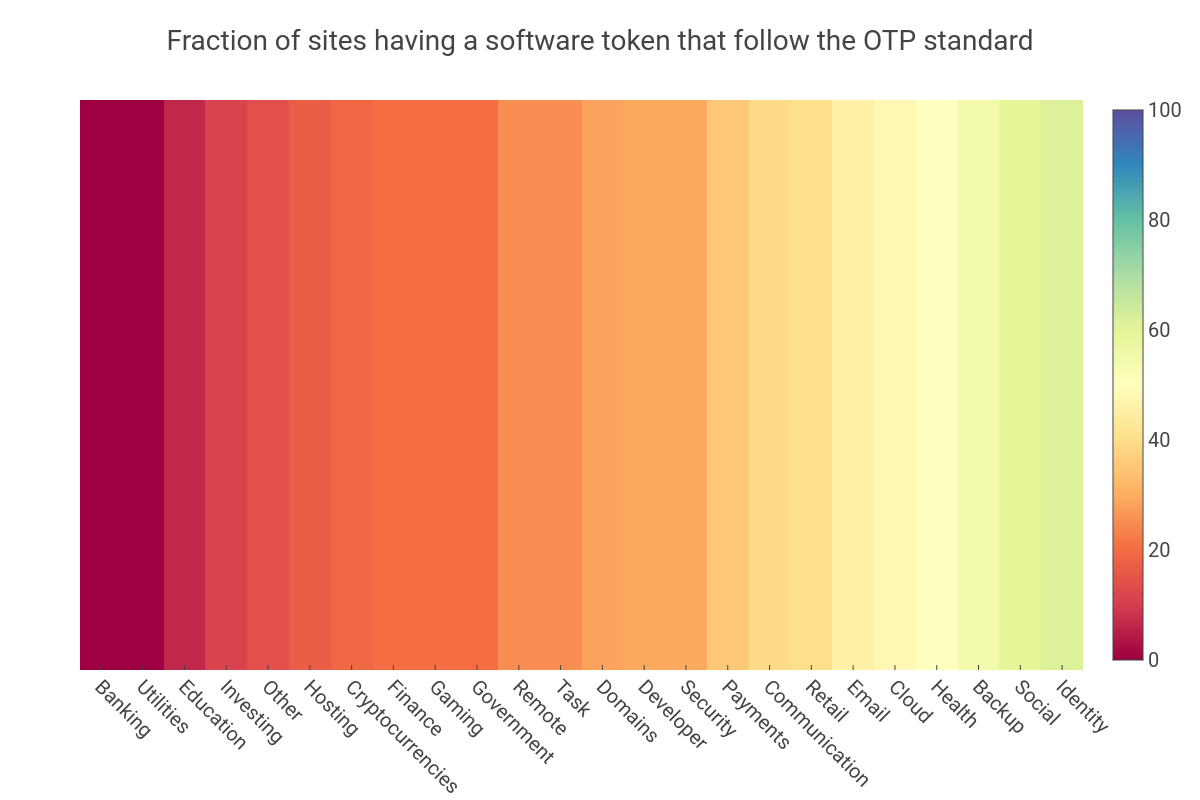

четырех сайтов пользуется им. Это свидетельствует о сопротивлении принятию стандартов. Уровень фрагментации программных токенов OTP по отраслям На

данной картине видно, что скорее всего единый стандарт программных токенов будет у банковской отрасли. Сайты, которые относятся к здоровью,

а также соц. сети менее охотно внедряют данные решения. Собственно говоря с аппаратными токенами ситуация обстоит несколько лучше, но все же до идеала далеко. Уровень фрагментации аппаратных токенов, которые соответсвуют стандарту U2F, по отраслям Что

хочется сказать напоследок. Уже сегодня технологии позволяют предлагать

пользователям стандарт, который не подвержен фишингу и имеет единый интерфейс. Осталось дождаться, когда все это начнут применять сайты, и чтобы это стало действительно единым стандартом. Я надеюсь на это не уйдет 15 лет, как это было с внедрением https. Источник: The bleak picture of two-factor authentication adoption in the wild Перевод: Stupidnet.ru

2FA по категориям сайтов

Тип двухфакторной аутентификации

Адаптация стандарта 2FA

Уровень адаптации стандартов двухфакторной аутентификации

Распространение двухфакторной аутентификации в различных отраслях

Заключение