редакции

Поиск информации в открытых источниках (OSINT). Сбор данных о компании в беспроводных сетях передачи информации. (Часть 4)

В предыдущих частях мы рассказывали о том, как, какую и для каких целей хакеры могут получить информацию о Вас и Вашей компании из открытых источников:

- С чего начинается хакерская атака на компанию? (Часть 1)

- Получение адресов электронной почты для фишинговых и спам-атак. (Часть 2)

- Изучение сотрудников компании для формирования фишинговых писем. (Часть 3).

В заключительной части мы рассмотрим методы использования беспроводных сетей передачи информации (Wi-Fi) злоумышленниками и то, какое значение это может оказать на предприятие.

Беспроводные сети передачи информации (Wi-Fi), обеспечивая стабильное и скоростное подключение, сегодня являются популярным решением как для дома, так и для офиса. Компании выбирают Wi-Fi, так как это позволяет увеличить производительность труда за счет мобильности сотрудников, позволяет более эффективно использовать рабочее пространство, избежать нагромождения проводов и обеспечить легкое обслуживание. Приятным бонусом является относительно небольшая цена данной технологии на рынке. Однако, основным требованием к любой, и в первую очередь корпоративной, сети является ее защищенность. И здесь, надо отметить, степень безопасности данных, доступ к которым можно получить в любой точке пускай и ограниченной площади, оставляет желать лучшего.

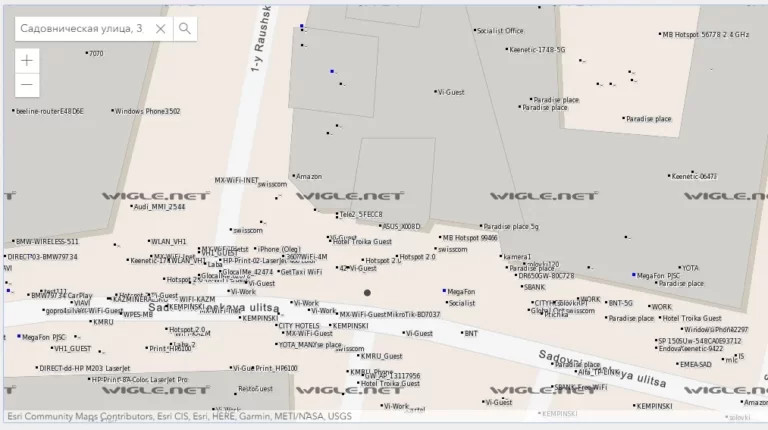

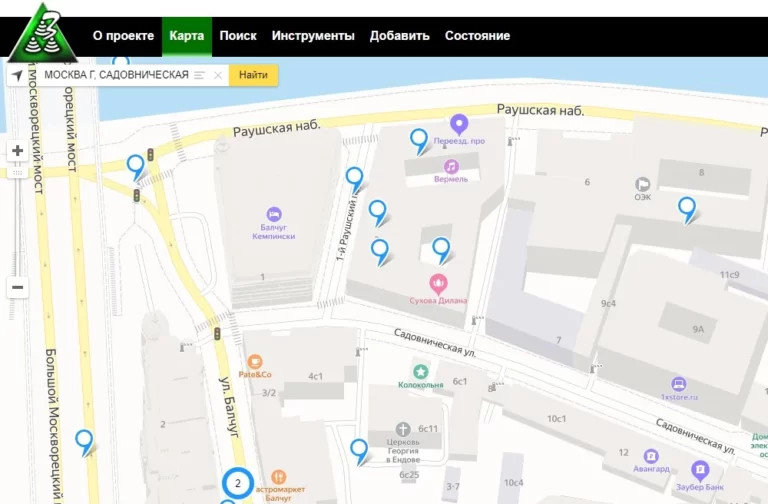

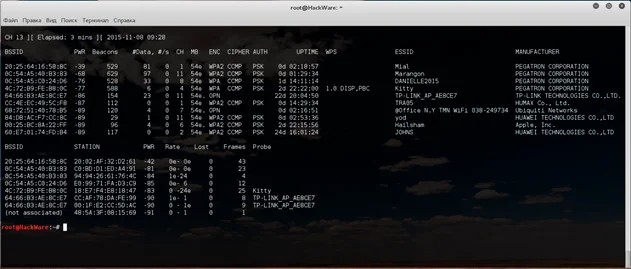

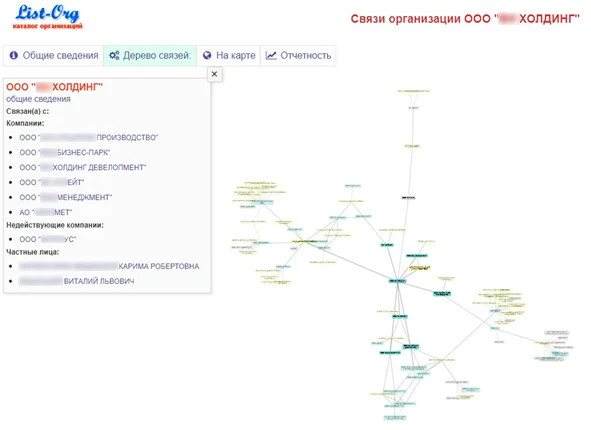

Вернемся к основной теме, — сбору открытой информации. Агрегаторы Wi-Fi сетей, такие как wigle.net или 3wifi.stascorp.com, позволяют найти их идентификаторы с привязкой к карте, а иногда и пароли к ним. Если злоумышленник может позволить себе приехать к атакуемому объекту, то идентификаторы активных сетей он сможет собрать и самостоятельно при помощи утилиты airodump-ng. Это же ПО позволяет обнаружить идентификаторы, к которым подключались сотрудники организации. Если на смартфоне включен модуль Wi-Fi с автоматическим подключением к сетям, то он будет передавать в эфир список точек доступа, к которым этот гаджет «хочет» подключиться. При помощи обнаруженных идентификаторов возможно создать так называемую «evil AP» («злую точку доступа») — близнеца запрашиваемой точки. После того как телефон сотрудника автоматически подключится к ней, перехват аутентификационных данных — лишь вопрос времени. А с их помощью, злоумышленник и сам получит доступ к конфиденциальной информации. Представим, что хакеру не удалось обнаружить информацию о целевой компании. Вы уверены в собственной системе защиты данных, постоянно отслеживаете все, что с ней связано. В этом случае, злоумышленника, вероятно, заинтересует информация о филиалах, подведомственных и дочерних организациях. Он начинает искать фирмы, связанные с целевой. Часто для ускорения документооборота и удобства сотрудников объединяют сетевые инфраструктуры в единое целое, оставляя их организационно и структурно обособленными. Это также может быть использовано в качестве канала для проникновения и проведения атаки на целевую организацию. Для поиска такой информации в российском сегменте могут быть использованы ресурсы list-org.com и zachestnyibiznes.ru. На этом мы заканчиваем нашу серию материалов о поиске данных в открытых источниках. Информационная безопасность компании является важным элементом успешного и развивающегося бизнеса. Многие это понимают, но как показывает практика, не всегда в достаточной мере. Рассмотренные примеры сбора данных — это абсолютно законные методы, которые даже не требуют серьезных узкоспециализированных знаний, однако, могут привести к серьезным финансовым последствиям. Мы постарались проиллюстрировать, что даже, казалось бы, незначительные сведения, указанные на страничках в социальных сетях, могут повлечь череду неприятных для компании процессов. Надеемся, нам это удалось. И помните, что иллюзия безопасности не делает Вас защищенным. Вклад в информационную безопасность — это способ сохранить и преумножить выгоду от Вашего бизнеса.

Дополнение к предыдущим материалам

Заключение